Vol. 39 (Nº 03) Año 2018. Pág. 29

Estela Maria MACAS Ruiz 1; Wayner Xavier BUSTAMANTE Granda 2; Pablo Alejandro QUEZADA Sarmiento 3

Recibido: 30/08/2017 • Aprobado: 28/09/2017

RESUMEN: La información en las empresas, constituyen los activos más valiosos intrínsecamente, las organizaciones deben desarrollar estrategias que permitan, certificar la disponibilidad, integridad y confidencialidad en el manejo de información, y puede estar sujeta a robo, violación y amenazas externas e internas, siendo solventado con el uso de buenas prácticas de gobierno TI. El estudio propone presentar un modelo de solución, que se adapte a la realidad organizacional de la Corporación Nacional de Telecomunicaciones (CNT) del área de TI, con el fin de adecuar buenas prácticas sustentadas con ITIL, COBIT y el estándar ISO 27000 logrando de esta forma el manejo apropiado de la información que se genere en la empresa. |

ABSTRACT: Information in companies, is the most valuable assets intrinsically, organizations it must develop strategies that allow, certify availability, integrity, and confidentiality in the handling of information, and it be subject to theft, violation external, and internal threats, being solved with the use of the best IT governance practices. The study show a solution model that adapts to the organizational reality of the National Telecommunication Corporation (CNT) of the IT area, in order to adapt good practices supported with ITIL, COBIT and the ISO 27001 standard. Obtaining an effective management of the information of the company. |

Las organizaciones actualmente requieren en gran parte de las Tecnologías de la Información (TI), para su desenvolvimiento y desempeño laboral de procesos. Cantidades fuertes de capital económico son invertidas en tecnología, con la magnífica finalidad, de crear valor agregado en TI y su uso adecuado en las empresas les permita obtener productos de calidad con eficiencia, eficacia y seguridad.

Este incremento de TI, junto con políticas y lineamientos han instituido diferentes normas y estándares con la finalidad de organizar a los objetivos de la organización con los objetivos de los departamentos de TI. Convirtiéndose en un marco de referencia para beneficiar a los departamentos de TI con la única finalidad de lograr eficiencia, eficacia y minimizar el gasto de recursos.

La importancia de llevar el control de los datos y de prever mecanismos de seguridad mediante estándares y normas que conlleven a salvaguardar la información de manera correcta y bajo los controles es, mediante el uso de sistema de seguridad de la información.

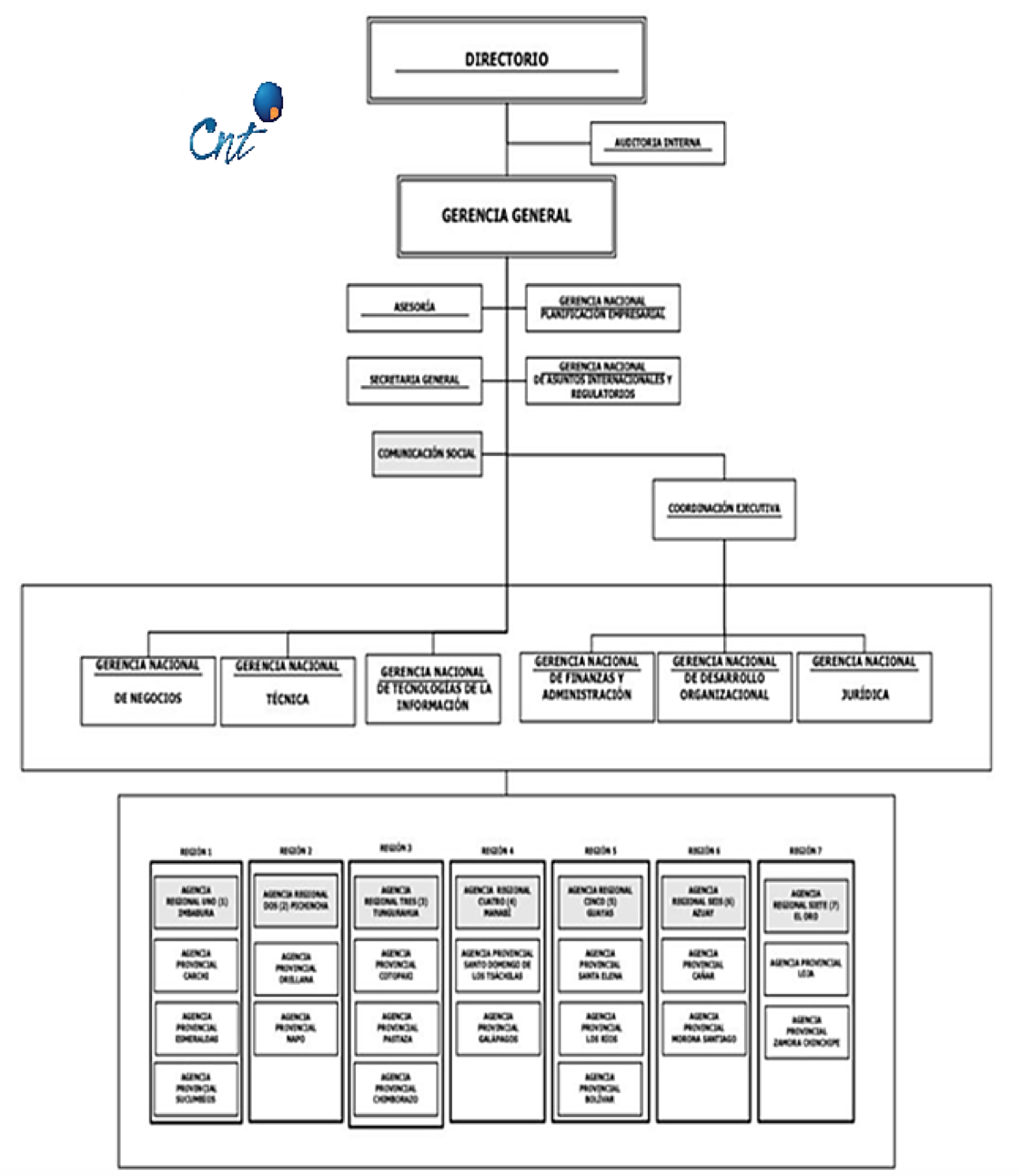

CNT es una organización del Estado Ecuatoriano, su misión proveer servicios de Telecomunicaciones al país en general. Posee redes tratadas en todo el Ecuador y entre sus productos que oferta se tiene: telefonía fija; telefonía inalámbrica; telefonía móvil; Internet y televisión satelital (CNT, 2017)

CNT tiene como clientes a millones de ecuatorianos, a quienes se debe servir bajo altas medidas de eficiencia, eficacia, efectividad y calidad, una de las razones para conservar su competitividad alta ante el resto de operadoras que prestan servicios de telecomunicaciones en el Ecuador y también para apoyar al Plan Nacional del Buen Vivir puesto que ofrece servicios básicos a la colectividad.

Para atender a sus usuarios, CNT EP se encuentra distribuida en todo el país, el estudio investigativo se destina en la Región Sur específicamente la Ciudad de Loja, considerando el área de TI proceso de operación y Mantenimiento de Core y Plataformas, se evidenció la inexistencia de un modelo a seguir de buenas prácticas para mejorar las actividades que se realizan en esta área.

Mediante el presente estudio y la inserción de propuesta de buenas prácticas de TI se permite dar cumplimiento a la misión empresarial alineando y motivando al talento humano del área para que mejore su prestación de servicio con la calidad agregada, empleando los valores corporativos de trabajo en equipo, integridad, compromiso con el servicio, cumplimiento de objetivos organizacionales y la responsabilidad social.

Considerando que los cambios organizacionales en las empresas aportan eficiencia en los servicios que prestan en sus productos finales, siempre y cuando estén asociados estos cambios al cumplimiento de los objetivos estratégicos, misión y visión; el enfoque de los procesos es un paso fundamental, y abarca la concepción de toma de decisiones y la consecución de reingeniería de procesos para lograr el mejoramiento continuo, esto, permite beneficiar oportunamente la integración eficaz de aplicaciones, y calidad de servicio con un valor agregado excepcional, por lo tanto el ejecutar una arquitectura empresarial de forma planificada, con políticas y normativas vigentes y aceptables al modelo de negocio permite generar competitividad y productividad a las empresas.

La implementación de políticas de Seguridad de la Información permiten aplicar normativas de análisis de riesgos informáticos, y de tal forma adecuarlas a la necesidad de la institución; este estudio permitirá fortalecer debilidades y mejoras a las funciones desempeñadas en la institución y de esta forma se contribuirá para que el resto de Instituciones/empresas tomen conciencia de utilizar los sistemas de seguridad como herramienta que aporte al cumplimiento de metas y objetivos , ayudando a la gestión del negocio y convertirse en más competitivas frente a otras.

El auditar la información que reposa en la organización, permite a la organización operar a un nivel superior con la debida utilización de los planes de acción mitigando riesgos y convertirlos en oportunidades para entregar un producto de calidad de servicio, siempre y cuando se haga caso seguro a las recomendaciones y conclusiones de lo analizado y siempre que las decisiones que se tomen estén enfocadas a las líneas del negocio

Para dicho tratamiento se podrán utilizar estándares como ITIL, COBIT, ISO, la incorporación para la auditoría a la organización la haremos basada en ISO 27001.

(Gutiérrez, 2013) menciona que ITIL al ser un marco de trabajo, administra los recursos de la mejor forma posible, garantizando su servicio a sus usuarios finales, brindando seguridad y confiabilidad de la información. Así mismo (Sánchez, 2014) indica una estrategia de hacer las cosas eficientemente en las organizaciones es alinearse al cumplimientos de los objetivos que persigue la empresa, y estará en función de su adiestramiento el contar con buenas prácticas de TI.

Por lo tanto (Figueroa, 2014) sugiere que ITIL es un reto en habilidades y prácticas de gestión de TI, permite mejorar de acuerdo a las buenas prácticas y la calidad de cadena de servicio la infraestructura y operaciones organizacionales.

Las buenas prácticas incorporadas en CNT lograrán una administración de la información eficiente con uso de tecnología vanguardista, y una correcta toma de decisiones tomando en cuenta el aprovechamiento de recursos para el cumplimiento tanto de la misión como de la visión de la Organización; y con la ayuda de la auditoría se podrá definir políticas propias de la seguridad de información, elaborando procedimientos y planes que salvaguarden la Información; es primordial hacer de conocimiento general y el respectivo compromiso organizacional del pleno conocimiento de las responsabilidad que se han entregado a cada uno de los integrantes de la organización; esto puede asegurar que se puede direccionar el responsable del proceso que se encuentre en alerta para la reparación efectiva, coordinada y dar la solución/ respuesta inmediata.

Al establecer una auditoría informática dentro de una empresa es necesario tener una norma o estándar para garantizar que los objetivos de TI y los de la empresa se encuentren debidamente alineados, los procesos claramente definidos y así certificar que la información resultante de la empresa y su ámbito TI estén encaminados y orientados a los objetivos que persiguen la organización.

Varios estándares han sido creados con este fin, pero dentro de estos el que más se alinea con los objetivos del negocio es COBIT e ITIL. “COBIT ayuda a satisfacer las múltiples necesidades de la administración, provee buenas prácticas y presenta actividades en una estructura manejable y lógica. COBIT es un estándar abierto para el control de la Tecnología de Información desarrollada y promovida por el Instituto de Gobierno de TI, mientras ITIL es una metodología aceptable para evaluar y obtener una gestión de servicios con calidad de buenas prácticas, relacionando la gestión estratégica con el proceso de servicios existentes en la organización.

“Los procesos internos de una empresa son sólo los componentes básicos: es necesario organizarlos para que finalmente sean eficaces en un entorno competitivo. La estrategia de operaciones de estos procesos se convierten en el eje alrededor del cual giran estos procesos para formar cadenas de valor que se extienden más allá de los muros de la empresa y abarcan a proveedores y a clientes”, consiguiendo satisfacer los requerimientos de los usuarios finales (Krajewski, 2014).

Las buenas prácticas de ITIL, abarcan el consenso de una gran cantidad de expertos, donde dichas prácticas contribuirán a optimizar la inversión de la información, sus procesos y a su vez proporcionan un mecanismo de medida, que ayudará a juzgar y corregir las actividades que van por el trayecto equivocado.

Para (Pradini, Szuster, 2012) COBIT 5 estudia y evalúa el gobierno empresarial asociado a una administración participativa con técnicas, y normas como: ISO, riesgos de TI, e ITIL considerando a ITIL como elemento examinador en diferenciar y apartar al proceso gobernante de la gestión de TI, brindando soluciones adecuadas para satisfacer los requerimientos organizacionales. Aplicar los cinco principios de COBIT 5 y conjuntamente con las categorías catalizadoras permite cubrir y satisfacer las necesidades de los involucrados mediante la integración de procesos y utilización de normas vigentes alienadas a las políticas que rige en las empresas (ISACA, 2012).

Mediante este contexto la gestión de la seguridad de la información debe considerarse como aquella seguridad que a más de prever cortafuegos, soporte técnico en PCs, deba facilitar la gestión de procesos entendida como como el recurso humano, jurídico, y la protección física y lógica; considerando sus fases de actuación como son el qué hacer, de qué forma verifica y cómo actúa ante los eventos encontrados, para corregir, prevenir e instaurar planes de mejora, el beneficio de utilizar ISO 27000 asegura calidad operativa y técnica con procesos finales de valor agregado de mejora, de acuerdo a sus normados establece rutas óptimas de trabajo asociada a normas técnicas para su operatividad y desempeño eficiente.

En el Ecuador ITIL es un estándar que poco a poco se ha considerado como parte de las empresas, debido a que presenta Objetivos de Control de Alto Nivel mediante los cuales se alinean con los objetivos de la empresa. Además la implementación de ITIL ha dado resultados bastante prometedor con respecto a la optimización de recursos de TI.

Las buenas prácticas de ITIL, abarcan el consenso de una gran cantidad de expertos, donde dichas prácticas contribuyen a optimizar la inversión de la información y proporcionan un mecanismo de medida, que ayudará a juzgar y corregir las actividades que van por el trayecto equivocado.

Por lo tanto, ITIL y su ciclo de vida está diseñado para ser la herramienta de análisis TI en conjunto, en su desarrollo para este estudio, posicionando a futuro de acuerdo a las recomendaciones la escalabilidad, y su enfoque integrado de solución factible para mejorar la productividad existente en CNT.

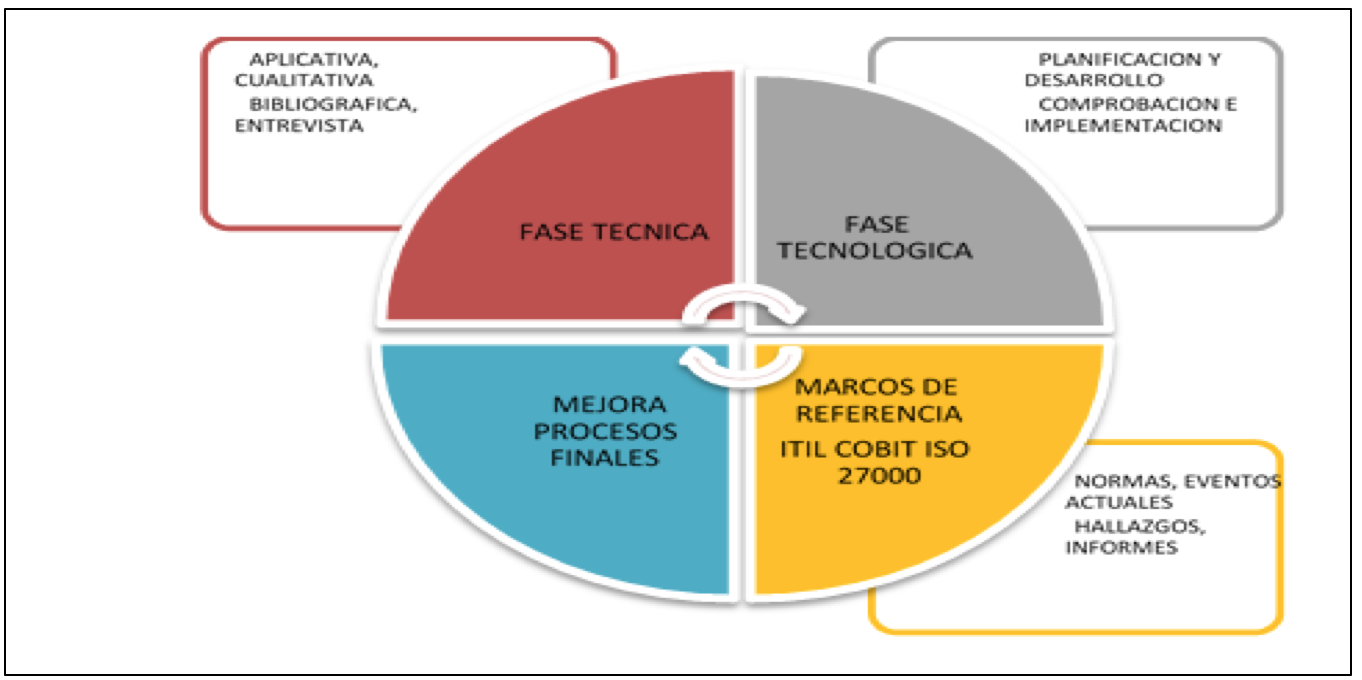

La seguridad de la información y la continuidad del negocio son dos componentes críticos de la estrategia de las organizaciones, es por eso que a través de este estudio y la metodología de apoyo se va define políticas, normas, procedimientos y estándares que se alineen a las necesidades de las organizaciones, basados en recomendaciones y buenas prácticas. Por lo tanto La metodología que se abordó es: aplicativa, cualitativa, explorativa, bibliográfica y casos de uso.

La praxis aplicativa permite aplicar los conocimientos teóricos, buscando evidenciar el funcionamiento de la mesa integral de ayuda, y al encontrar las inconformidades, se realizará las recomendaciones para que la Institución optimice los recursos disponibles, mejorando la productividad y principalmente mejorar la satisfacción del servicio de los usuarios de la Función.

La praxis Cualitativa permite investigar el por qué y el cómo se tomó una decisión, basándonos en la toma de muestras pequeñas, mientras que la explorativa permitirá abordar el escenario actual, y de esta forma obtener nuevos datos y elementos que pueden conducir a formular con mayor precisión las preguntas de investigación.

Utilizando la parte bibliográfica mediante técnicas y estrategias permite localizar, identificar y acceder a aquellos documentos que contienen la información pertinente para la investigación; mediante la auditoría del Sistema de mesa de ayuda y sus incidentes que se encuentren en CNT.

La Entrevista como técnica de apoyo permitió captar información que pudo ser considerada vital ya que serán aplicadas a expertos y directivos, y con la técnica de observación científica se puede evidenciar que la información que se capta directamente en el lugar de los acontecimientos, motivos de diagnóstico, para documentar y lograr la veracidad en la información. De igual manera la praxis documental permitió investigar la información de calidad y preferentemente actual o nueva existente en libros de texto, revistas, Internet, bibliotecas virtuales y documentos oficiales, en la figura 1 se muestra el cuadro representativo para su análisis.

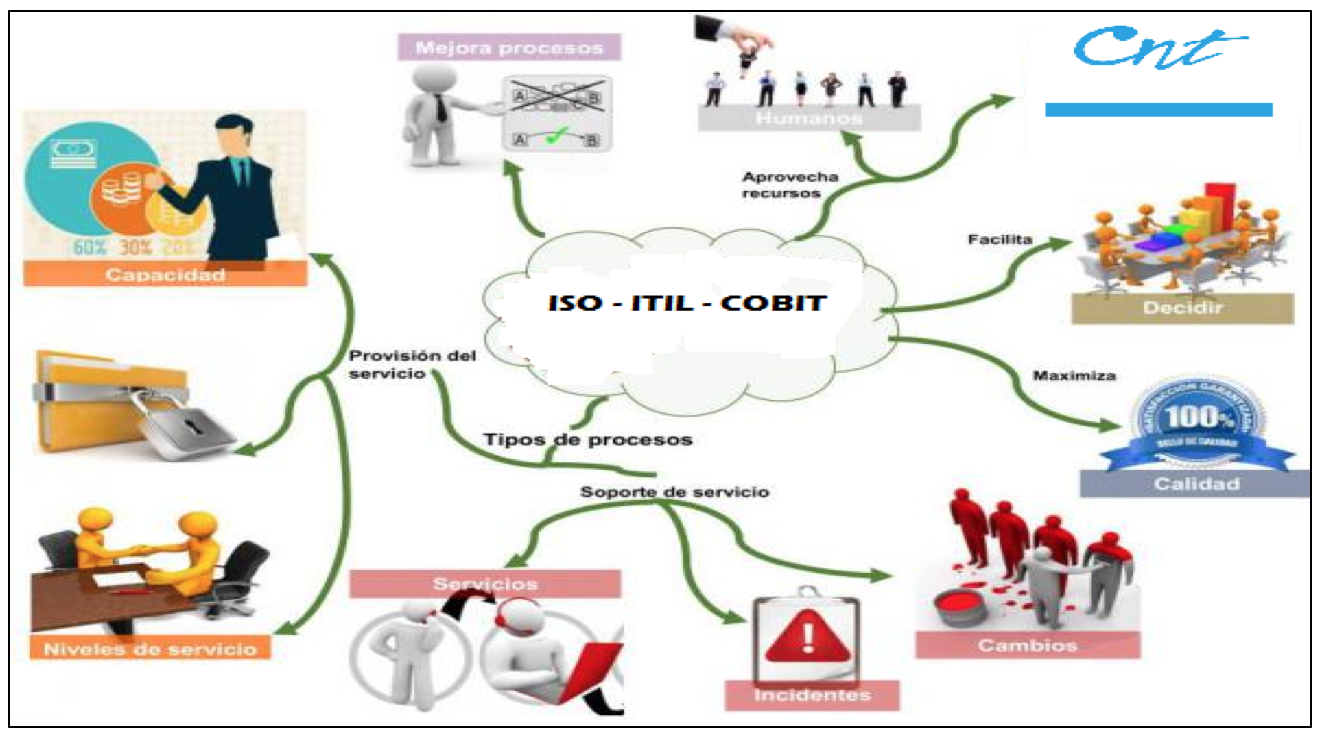

Figura 1

Modelo propuesto Fase Técnica y Metodológica (Macas, 2017)

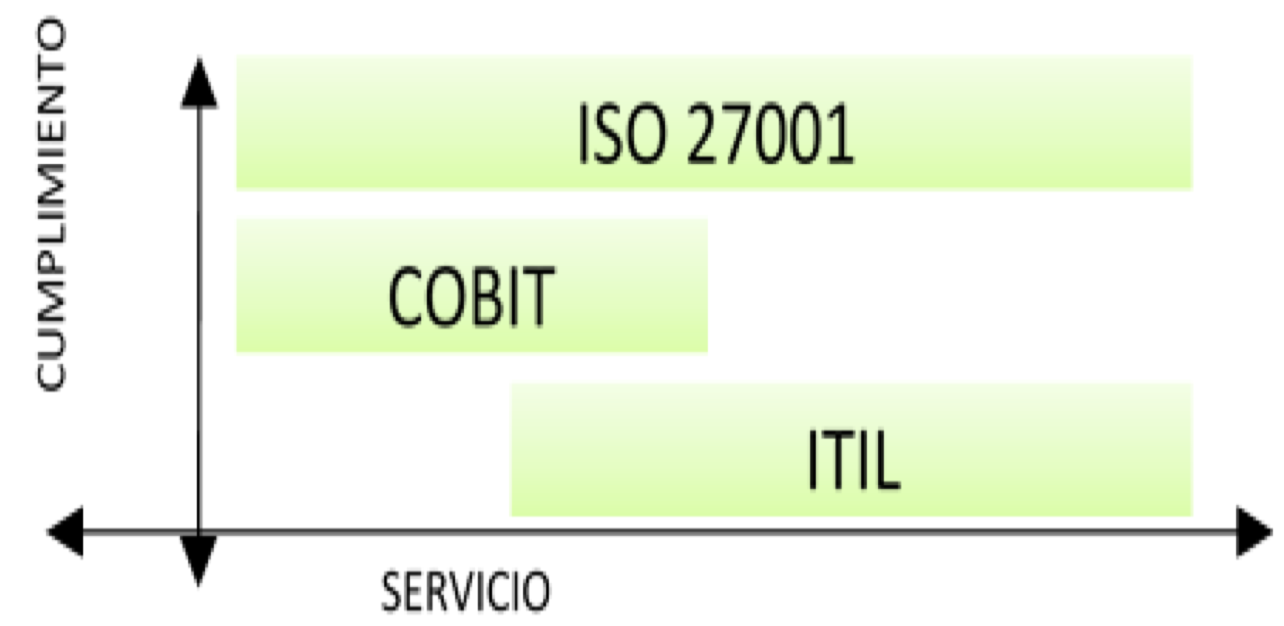

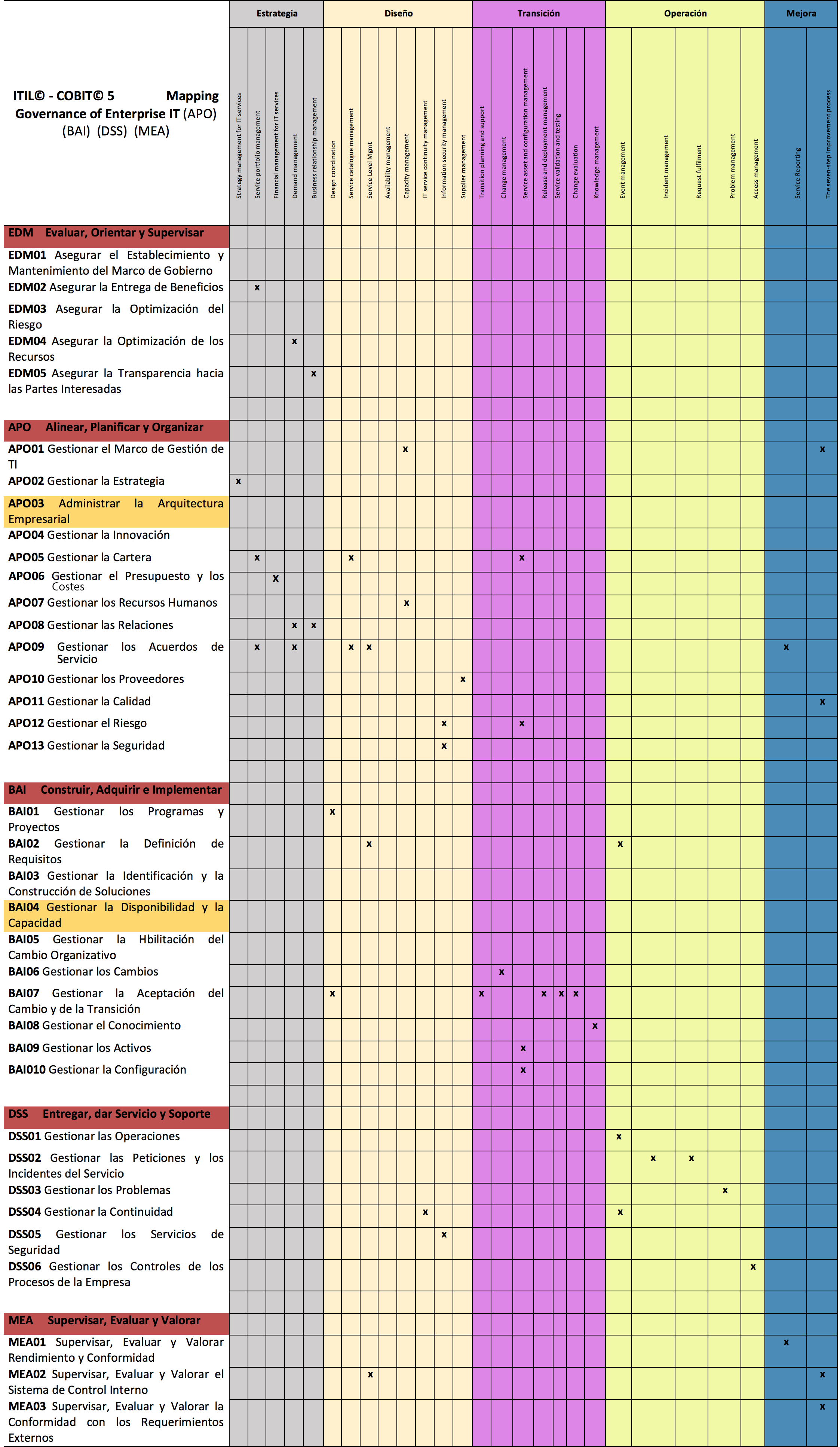

Para la ejecución del caso de estudio se utiliza el estándar internacional COBIT 5, ITIL e ISO 27000, en la figura 2 se muestra la trazabilidad esperada del cumplimiento y servicio.

Figura 2

Cumplimiento y Servicios de Marcos de Referencia (Macas, 2017)

Para establecer al final de todo el proceso la mejora continua y las etapas de desarrollo son:

Planificación de la Auditoría.

Preparación de la Auditoría.

Expedición del Informe de Auditoría considerando las observaciones y recomendaciones.

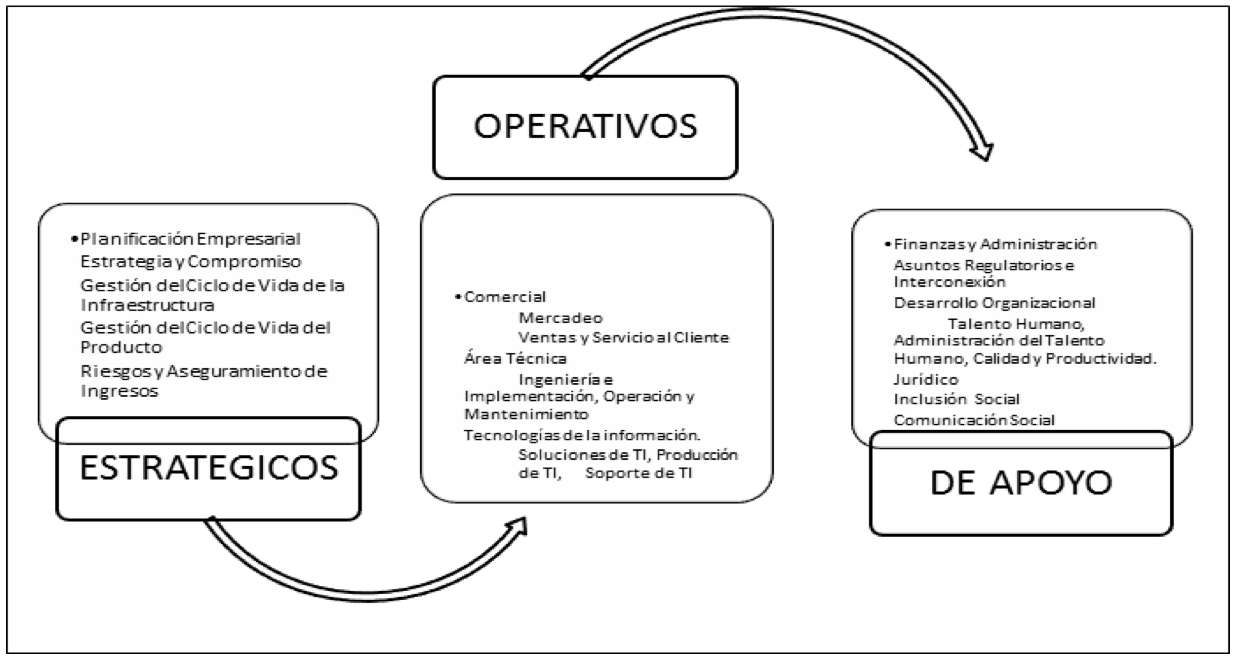

Para la consecución del caso de estudio se abordará la metodología ITIL y COBIT 5.0 puesto que brindan combinadas una descripción detallada de buenas prácticas considerando roles, procedimientos, y responsabilidades que se pueden adaptar al entorno de estudio. Se abordará las incidencias, los problemas encontrados, los posibles controles para solventar los problemas y errores encontrados, configuraciones finales, control de cambios y el manual de entrega para el buen desempeño de la organización, en la figura 3 y figura 4 se muestra el trabajo actual del proceso en CNT, desde el orden estratégico, operativo y de apoyo, estructura organizacional y manual de procesos.

Figura 3

Estructura Organizacional CNT EP (CNT, 2017)

-----

Figura 4

Matriz de Procesos CNT (Macas, 2017)

Para el tratamiento del proceso en estudio se abordarán herramientas como ITIL, COBIT acompañado de la ISO 27000, en la Tabla 1 se explica su comparativo y combinación determinando su importancia de usabilidad en este estudio.

Tabla 1

Tabla de Comparación ITIL, COBIT, ISO 27000 (ISACA, 2012)

AREA |

COBIT |

ITIL |

ISO 27000 |

Funciones |

Mapeo de Procesos IT |

Mapeo de La Gestión de Niveles de Servicio de Ti |

Marco de Referencia de Seguridad de la Información |

Áreas |

5 Dominios 37 Procesos |

9 Procesos |

10 Dominios |

Creador |

ISACA |

OGC |

ISO International Organization For Standardization |

¿Para Qué Se Implementa? |

Auditoría de Sistemas de Información |

Gestión de Niveles de Servicio. |

Cumplimiento del estándar de seguridad |

¿Quiénes Lo Evalúan? |

Compañías de Contabilidad Consultoría de TI |

Compañías de Consultoría en TI |

Consultoría en TI Empresas de Seguridad Consultoría En Seguridad De Redes. |

Los resultados prioritarios de las acciones correctivas encontradas a través de la auditoría preliminar de los procesos que se manejan en CNT, muestra los siguientes escenarios:

Se integró un frente de gestión de cambio alineado con la estrategia de sostenibilidad, evidenciando una evolución y madurez de los proceso de TI. Partiendo de una medición inicial e identificando brechas para ser documentadas en el informe preliminar, el aporte receptado fue de los involucrados, área de TI, de esta forma se logró medir la capacidad de desempeño de los procesos, de acuerdo a la Tabla 2.

Tabla 2

Proceso de COBIT con objetivos relacionados TI – CNT

OBJETIVOS TI – CNT |

Objetivo relacionado con TI |

|||

Uso adecuado de aplicaciones, información y soluciones tecnológicas |

Optimización de activos, recursos y capacidades de las TI |

|||

PROCESOS DE COBIT 5 |

CLIENTE |

INTERNA |

||

Evaluar, Orientar y Monitorizar |

EDM01 |

Asegurar el Establecimiento y Mantenimiento del Marco de Gobierno |

|

S |

|

S |

|||

|

S |

|||

EDM02 |

Asegurar la Entrega de Beneficios |

|

|

|

|

S |

S |

||

EDM03 |

Asegurar la Optimización del Riesgo

|

|

P |

|

|

S |

|||

EDM04 |

Asegurar la Optimización de los Recursos |

|

|

|

S |

P |

|||

EDM05 |

Asegurar la Transparencia hacia las partes interesadas |

|

S |

|

|

||||

Alinear, Planificar y Organizar |

APO01 |

Gestionar el Marco de Gestión de TI |

|

|

|

P |

|||

APO02 |

Gestionar la Estrategia |

S |

S |

|

APO03 |

Gestionar la Arquitectura Empresarial |

|

|

|

|

S |

P |

||

APO04 |

Gestionar la Innovación |

P |

P |

|

APO05 |

Gestionar el Portafolio |

S |

S |

|

APO06 |

Gestionar el Presupuesto y los Costes |

|

|

|

|

S |

S |

||

APO07 |

Gestionar los Recursos Humanos |

S |

|

|

|

P |

|||

APO08 |

Gestionar las Relaciones |

S |

S |

|

APO09 |

Gestionar los Acuerdos de Servicio |

|

|

|

|

S |

S |

||

APO10 |

Gestionar los Proveedores |

S |

S |

|

APO11 |

Gestionar la Calidad |

S |

S |

|

APO12 |

Gestionar el Riesgo |

S |

|

|

APO13 |

Gestionar la Seguridad |

S |

|

|

Construcción, Adquisición e Implementación |

BAI01 |

Gestionar los Programas y Proyectos |

|

|

|

S |

S |

||

BAI02 |

Gestionar la Definición de Requisitos |

|

|

|

|

S |

S |

||

BAI03 |

Gestionar la Identificación y la Construcción de Soluciones |

|

|

|

S |

S |

|||

BAI04 |

Gestionar la Disponibilidad y la Capacidad |

|

|

|

|

S |

P |

||

BAI05 |

Gestionar la introducción de Cambios Organizativos |

|

|

|

|

P |

S |

||

BAI06 |

Gestionar los Cambios |

S |

S |

|

|

BAI07 |

Gestionar la Aceptación del Cambio y de la Transición |

P |

P |

BAI08 |

Gestionar el Conocimiento |

S |

S |

|

BAI09 |

Gestionar los Activos |

|

P |

|

BAI10 |

Gestionar la Configuración |

S |

P |

|

Entregar, dar Servicio y Soporte |

DSS01 |

Gestionar las Operaciones |

S |

P |

DSS02 |

Gestionar las Peticiones y los Incidentes del Servicio |

S |

S |

|

DSS03 |

Gestionar los Problemas |

S |

P |

|

DSS04 |

Gestionar la Continuidad |

S |

S |

|

DSS05 |

Gestionar los Servicios de Seguridad |

|

|

|

|

S |

S |

||

DSS06 |

Gestionar los Controles de los Procesos del Negocio |

S |

S |

|

La alineación e integración de trabajo técnico se evaluó en base a los objetivos que persigue la organización CNT, se encontró riesgos, vulnerabilidades y amenazas que afectar directamente a las gestiones que emprende está área de TI. El modelo de madurez realizado previa a la evaluación se muestra en la Tabla 3.

Tabla 3

Mapeo Procesos de COBIT ITIL aplicado en CNT

-----

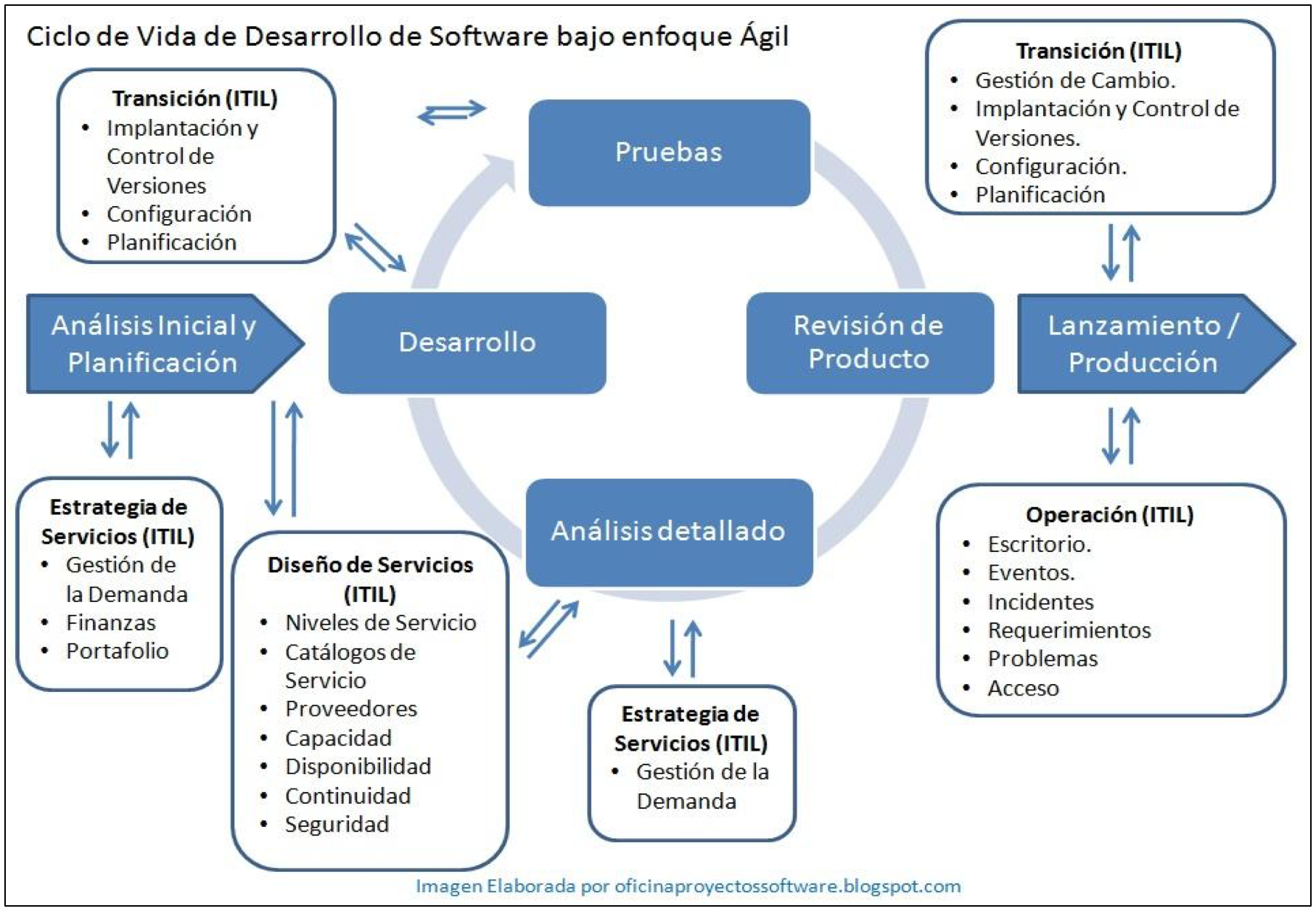

Al momento de implementar ITIL las empresas deben tener atención; su ciclo de vida es el principio para profundizar actividades en el arte de analizar, procesar, medir, evaluar y determinar el objeto inicial encontrado para otorgar calidad de mejora en sus procesos, previa prueba y monitoreo del proceso resultante esperado.

ITIL al no estar bien asociado y fundamentado puede desaprovechar la visión, si se anhela tener beneficios con la estructura ITIL, las empresas deben concentrar en lo que es significativo para su ejercicio y conservar la atención en los derivaciones encontradas.

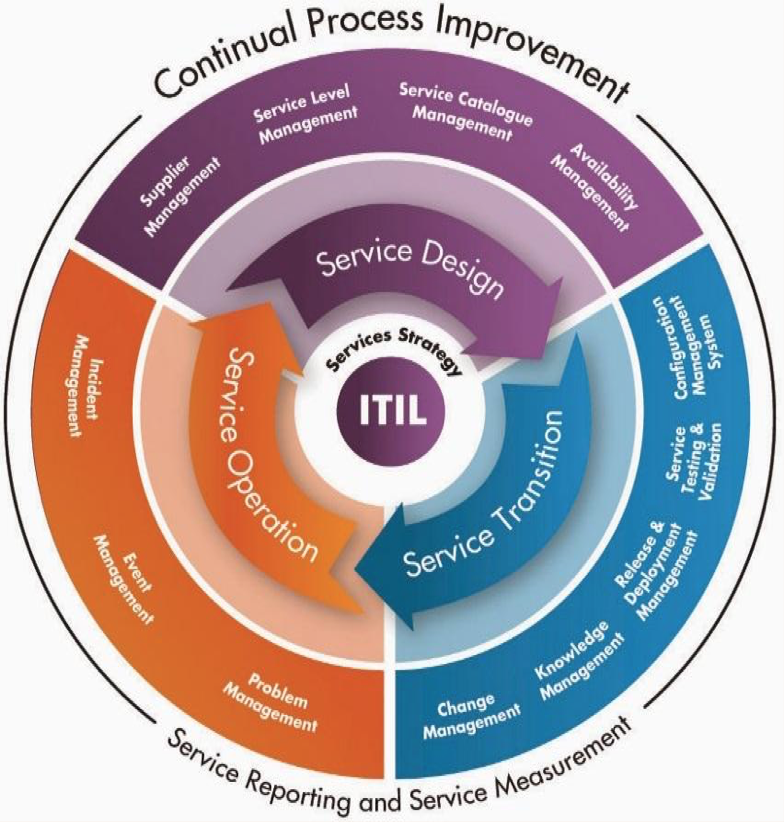

Por lo tanto para ejercer ITIL se debe contar con la estructura táctica y formalizada. Los usuarios quieren servicios que siempre estén al alcance y estén operativos cuando los requieren. La gestión interna que realiza ITIL son procesos estratégicos y operacionales con beneficio de inversión mediante la disminución de periodicidad de interrupciones y reducción del tiempo de respuesta con peticiones de servicios y soluciones prácticas implementadas, se ilustra en la figura 5 el proceso e interacción del ciclo de vida ITIL

Figura 5

Ciclo de Vida ITIL (Oficina Proyectos Software, 2014)

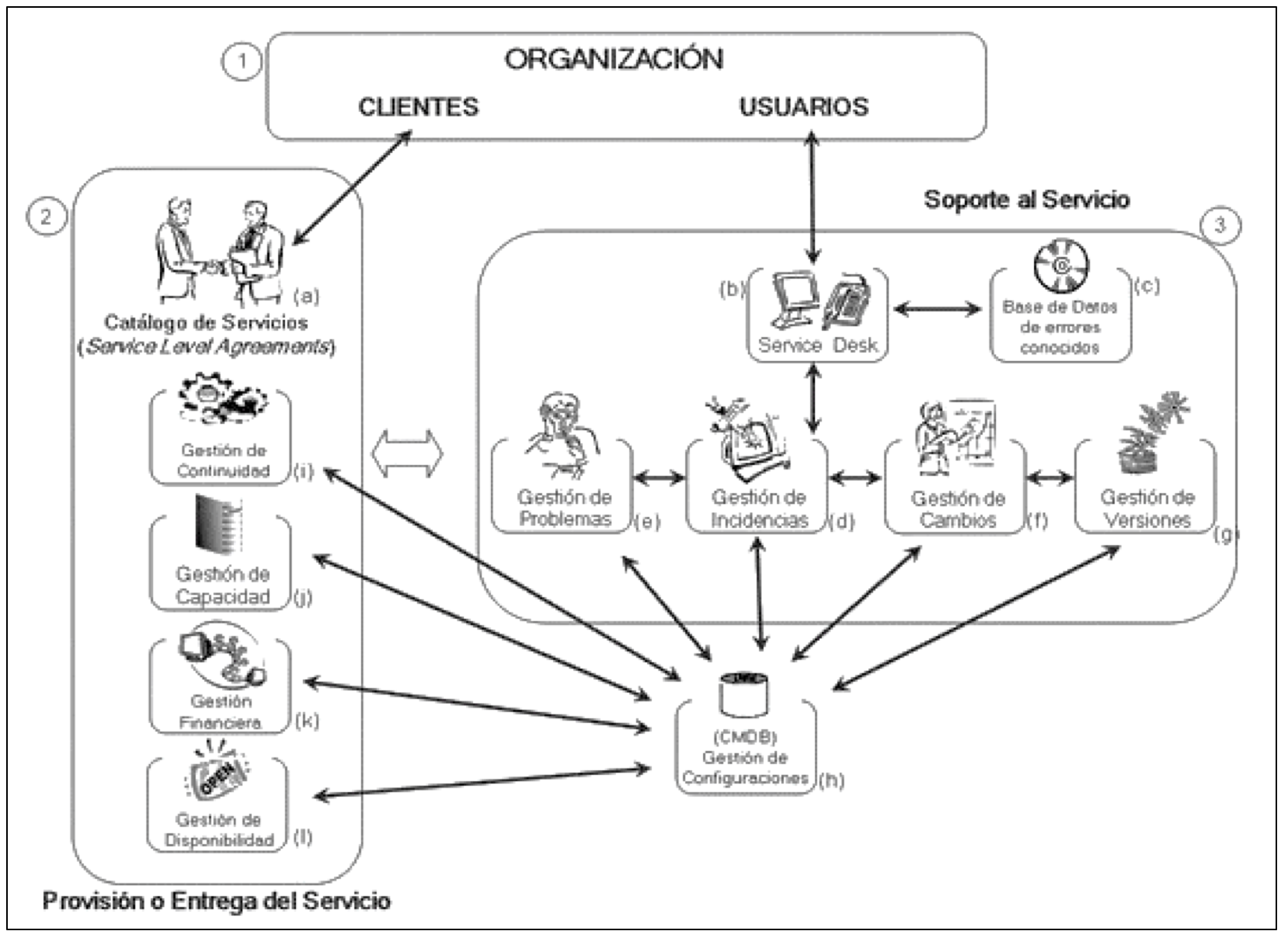

Una vez analizado el ciclo y verificando el desarrollo de mejora continua de solución para reducir las incidencias y problemas encontrados en el ámbito TI se evidencia que los PCS de soporte pueden mejorar su utilidad y verificar el tiempo de prueba de inactividad de sus clientes, con la única finalidad de incorporar cadenas de servicio óptimos, en la Figura 6 se muestra el proceso de Gestión de Servicios esperado.

Las incidencias afines con los cambios se deben por lo general a la falta de organización, inexactitud de intuición del servicio esperado o un mínimo conocimiento del modelo de negocio de la empresa, la gestión del cambio apoya esta tarea fundamental encaminando y evaluando planes de costos, riesgos, resolución, implantación y la difusión del cambio óptimo.

Al contar con procesos de gestión de incidencias y problemas eficientes, la empresa puede responder con mayor premura a las peticiones generadas y gradualmente evaluar la medición cambios generados y verificar si se encuentra eficientes o de ser el caso reajustar para llegar al modelo ideal de negocio.

Figura 6

Modelo de Gestión de Servicios (ISACA, 2012)

La implementación de la Estrategia de Servicio no es obligatoria que realice al inicio, todo depende de la empresa que se esté indagando, por ejemplo para CNT se realizó un análisis preliminar, examinado las áreas y procesos que conforman todo el negocio verificando su matriz de procesos existentes y evidenciando si la toma de decisiones es ejercida eficientemente.

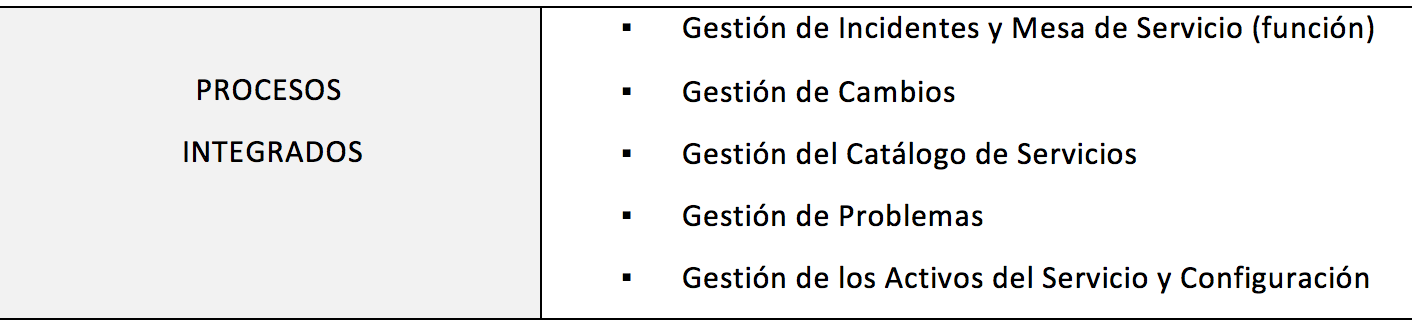

(Pink Elephant, 2013) exhorta iniciar con los procesos que están relacionados con el Cliente, como los que se muestran en la tabla 4, por cuanto la gestión integrada debe ser sólida y bien desarrollada, considerando la función, el cambio y toma de decisiones de sus procesos operacionales.

Tabla 4

Procesos y Gestión Operativa ITIL

Las áreas que se describen en la Figura 8 son por lo general aquellas áreas que permiten ejercer mayor brecha de prácticas actuales y mejores prácticas futuros, son escenarios de servicio en los que se puede optimizar los procesos y entregar beneficios para satisfacer las necesidades considerando el alcance del esfuerzo y la incidencia de servicios mejorados para el desempeño cotidiano en la empresa. Para ello se considera el valor final que se les entrega a los usuarios, equilibrando el valor resultante, su mapeo organizacional y la inserción de buenas prácticas (Otero, 2015)

Las metas del negocio de la empresa al ser cubiertas con el uso de ITIL otorga generación de éxito entre los mayores objetivos esperados se pueden citar los que constan en la Tabla 5.

Tabla 5

Administración y Objetivos Esperados con ITIL

Administración |

Objetivos Esperados con ITIL |

Administración de Incidentes

|

|

Administración de Cambios

|

|

Administración del Catálogo de Servicios |

|

Administración de Problemas

|

|

Las buenas prácticas de Auditoría determinan un concepto eficaz dependiendo de la administración de la información, la tecnología con la que se maneje, y el uso correcto de la toma de decisiones y aprovechamiento de recursos para el cumplimiento tanto de la misión como de la visión de la Organización.

Así mismo con la ayuda de la auditoría se podrá definir políticas propias de la seguridad de información, elaborando procedimientos y planes que salvaguarden la Información; es primordial hacer de conocimiento general y el respectivo compromiso organizacional del pleno conocimiento de las responsabilidad que se han entregado a cada uno de los integrantes de la organización; esto puede asegurar que se puede direccionar el responsable del proceso que se encuentre en alerta para la reparación efectiva, coordinada y dar la solución/ respuesta inmediata, en la Figura 7 se muestra una representación y generalización de combinación de ITIL con COBIT, para la consecución de mejores prácticas.

Figura 7

Nivel de Gestión ITIL/ISO/COBIT

La importancia de llevar el control de los datos y de prever mecanismos de seguridad mediante estándares y normas que conlleven a salvaguardar la información de manera correcta y bajo los controles es, mediante el uso de sistema de seguridad de la información, en la Figura 8 se describe el marco de referencia ISO/IEC/20000 en el que se aborda de manera explicativa la calidad de procesos desde el control hasta la gestión integral de servicios, contando en su tratamiento el acompañamiento de planificación y lineamientos que deben alinearse al estudio en mención.

Figura 8

Marco de Referencia ISO/IEC/20000 (ISACA, 2012)

A breve modo se puede evidenciar que la ISO 27000 aporta en la seguridad, con la garantía y practicidad de procesos a través de sus estándares que proporcionan un marco de gestión a la seguridad de la información. Para establecer y gestionar el sistema de gestión de la seguridad de la información bajo el estándar ISO 27001 se utiliza el ciclo continuo PDCA, su uso es tradicional en los sistemas de gestión de calidad.

Por lo tanto un sistema de gestión de la seguridad de información basado en ISO 27001 está basado por una serie de documentos que pueden clasificarse en niveles tomando en cuenta las políticas, los procedimientos, instrucciones, registros contando con los objetivos generales, su desarrollo e indicadores junto a las métricas de evaluación.

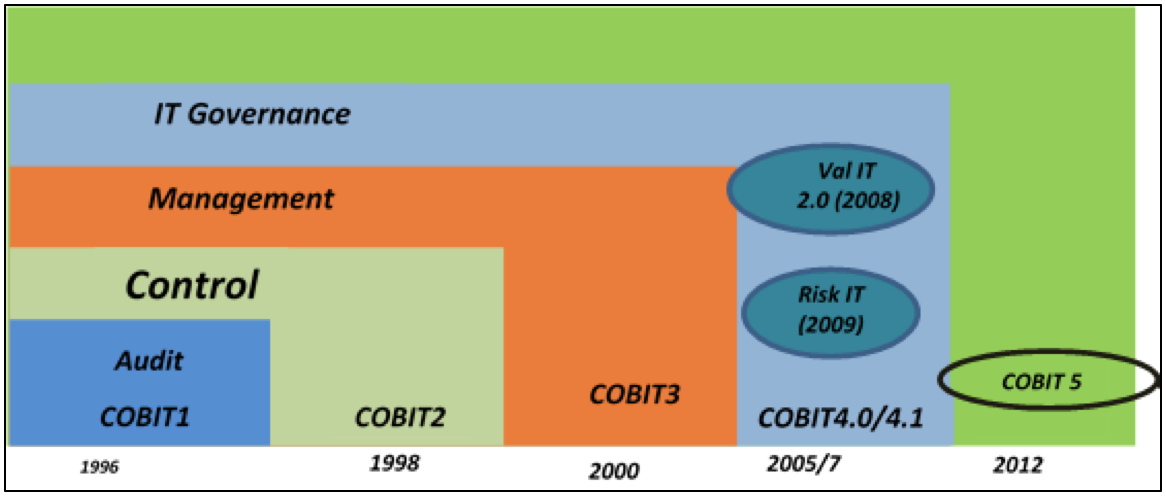

COBIT conocido como el compendio de buenas prácticas en el ámbito TI para las organizaciones, el cual fue instaurado por ISACA y el ITGI IT Governance Institute en el año de 1996, su versión actual de COBIT 5.0 licenciado en el mes de abril del 2012 contiene áreas de trabajo de gobierno y la administración, se encuentra establecida en 5 dominios y 37 procesos, cuenta con una guía para adaptar a la empresa con los objetivos que esta persiga.

De igual manera COBIT exalta el cumplimiento regulatorio e incrementa el valor de las empresas a través de las TI siempre alineados a los objetivos del negocio de las empresas, junto a las herramientas de control, riesgos del negocio y el entorno técnico, de acuerdo a su evolución histórica COBIT parte de ser una herramienta de auditoría a un marco de gobierno de la TI, proceso evolutivo mencionado en la figura 9.

Figura. 9

Evolución de COBIT (ISACA, 2012)

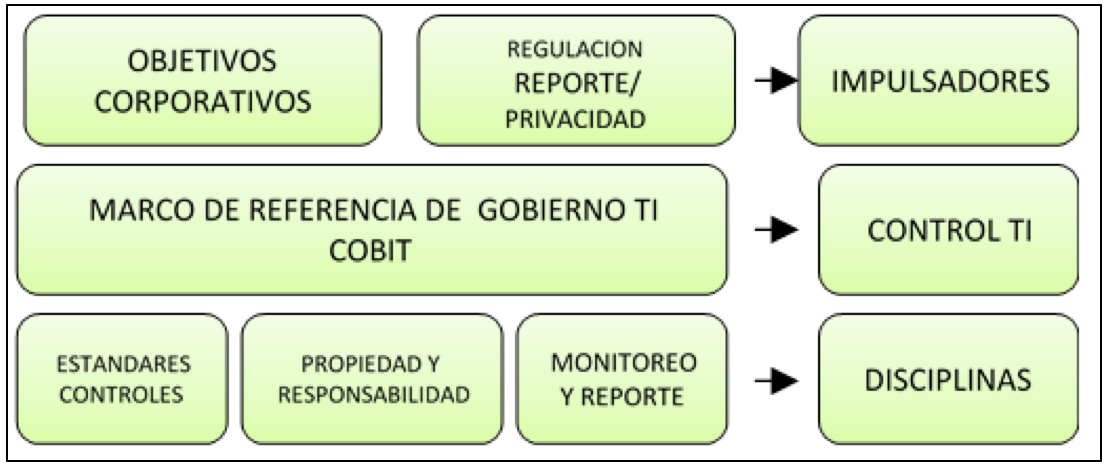

Una vez establecido el marco de referencia es parte fundamental el identificar cómo actúa el Gobierno de TI y las empresas (Quezada, Chango, Benavides, Jumbo, Barba & Calderon, 2017), para ellos se debe considerar los objetivos corporativos, su privacidad, de qué manera se encuentra afectado el riesgo, cuales son los controles eficientes a los riesgos encontrados y de qué forma impulsar disciplinas corporativas para el bien de la organización, como consta en la figura 10.

Figura 10

Empresa y Gobierno TI (Adaptado de Pancho, 2012)

El monitoreo y la evaluación de desempeño, como el recurso humano, la infraestructura, modelo de negocio, sus controles internos y externos que abarcan el espectro de actividades de TI son una solución global implícitamente con la gestión de los procesos y el servicio final que se brinde a los usuarios, y las diferentes actividades que se integran para la mejora final son basados en gobierno y gestión y la planificación estratégica (Montaño, Combita, De La Hoz Franco, 2016).

Se requiere incorporar a CNT el modelo de buenas prácticas para que exista el proceso adecuado en la confiabilidad de la información y su control interno de TI, esto permite obtener factores de éxito en lo que respecta a integridad y articulación de procesos funcionales existentes en la organización, gestión de realización, productos, proceso y optimización continua.

CNT requiere contar con una solución de comunicaciones relacionadas específicamente de acuerdo al modelo COBIT en el cumplimiento regulatorio y el gobierno de TI de la agencia Loja, puesto que al momento de evaluar el nivel de madurez del monitoreo y evaluación se encuentra en clasificación 1 es decir nivel inicial, al no contar con un proceso robusto de implementación, existe deficiencia en reportes a tiempo y no se conoce de forma clara la relación del modelo de negocio con los objetivos internos de los procesos TI, además se debe prever controles para agilizar una gestión asertiva de disponibilidad, y la capacidad, y mejorar el enfoque de gobernanza de la arquitectura empresarial existente en CNT.

Para estos escenarios encontrados es prescindible contar con un manual de administración, gestión, infraestructura y aprovisionamiento alineadas a las políticas de CNT, y la existencia de un manual de usuario de equipos de conectividad y destacar la importancia que desempeña cada funcionario con su grado de operatividad, tomando como base el Foda existente para mejorar los riesgos encontrados, también es necesario concluir que el número de procesos existentes funcionalmente no es relativo al número de recurso humano existente, por lo tanto debe fluir una mejor organización estratégica y operativa de las funciones y procesos asignados en el entorno de trabajo.

Finalmente, nuestros agradecimientos para Becas - Senescyt, Universidad Internacional del Ecuador - Grupo de Investigación Escuela de Informática y Multimedia, CNT; por el apoyo y las facilidades prestadas para el desarrollo del presente estudio investigativo.

Corporación Nacional de Telecomunicaciones CNT.E.P. (2017). CNT Website. Recuperado de https://www.cnt.gob.ec/

Figueroa N. (2014) “10 Principales prácticas del futuro en gestión de servicios de TI”, Recuperado de https://articulosit.wordpress.com/2014/01/20/las-10-principales-practicas-del-futuro-en-gestion-de-servicios-de-ti/

Gutiérrez C. (2013). “ITIL, un compendio de mejores prácticas”, Seguridad Corporativa, Recuperado de: https://www.welivesecurity.com/la-es/2013/06/05/itil-compendio-mejores-practicas/

ISACA, (2012) COBIT 5 for Information Security, United States of America, pp 27-31.

ISACA, (2012) COBIT 5 para Seguridad de la Información. Madrid: ISACA Framework, pp 17-22

Krajewski, J, R, M, M. (2014) Administración de operaciones "Procesos y Cadenas de Valor"

MONTAÑO, Víctor; COMBITA, Harold; DE LA HOZ, Franco. Alineación de Cobit 5 Y Coso IC–IF para definición de controles basados en Buenas Prácticas TI en cumplimiento de la Ley Sarbanes–Oxley. Revista Espacios. Vol 38, Año 2017, Número 23, Pág. 3. Recuperado de: http://www.revistaespacios.com/ a17v38n23/a17v38n23p03.pdf

Otero, N. (2015) “Seguridad de TI y sus buenas prácticas”, Recuperado de: https://caso-exito-cobit-ecopetrol-s-a/

Pradino, Py Szuter, R (Segurinfo, 2012) ISACA Buenos Aires Chapter, Buenos Aires.

Quezada-Sarmiento P., Chango-Cañaveral P., Benavides-Cordova M., Jumbo-Flores A., Barba-Guamán L., & Calderon-Cordova C., "Referent framework to government of IT using standards: COBIT 5 and ISO 38500," 2017 12th Iberian Conference on Information Systems and Technologies (CISTI), Lisbon, 2017, pp. 1-6. doi: 10.23919/CISTI.2017.7976047.

URL: http://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=7976047&isnumber=7975671

Sánchez, O. (2014) “La aplicación de las mejores prácticas de ITIL”, Expo tecnología Recuperado de http://searchdatacenter.techtarget.com/es/cronica/Mejores-practicas-de-TI-Mas-valor-para-el-negocio

1. Escuela de Informática y Multimedia. Universidad Internacional del Ecuador. Ingeniera en Sistemas. Magister en Evaluación y Auditoría Informática - Grupo de Investigación UIDE. Informática y Multimedia. esmacasru@uide.edu.ec

2. Escuela de Informática y Multimedia. Universidad Internacional del Ecuador. Ingeniero en Sistemas Informáticos y Computación, Magister en Tecnologías de la Información; Docente de la Universidad Internacional del Ecuador, wabustamantegr@uide.edu.ec

3. Licenciado en Ciencias de la Educación mención Inglés, Ingeniero en Informática y Multimedia, Máster en Ciencias y Tecnologías de la Computación,Director de Investigación y Docente de la Universidad Internacional del Ecuador - Escuela de Informática y Multimedia. Email: paquezadasa@uide.edu.ec