HOME | ÍNDICE POR TÍTULO | NORMAS PUBLICACIÓN

HOME | ÍNDICE POR TÍTULO | NORMAS PUBLICACIÓN Espacios. Vol. 37 (Nº 09) Año 2016. Pág. 13

Agesandro SCARPIONI 1; Luci Mendes de Melo BONINI 2; Roberto Marins Fereira BISPO 3; Salvio PADLIPSKAS 4; Luiz Teruo KAWAMOTO JÚNIOR 5

Recibido: 27/11/15 • Aprobado: 22/01/2016

RESUMO: As fraudes na internet são um problema crescente. Muitos estelionatários têm escolhido os mais idosos para vítimas de seus golpes e fraudes, pois confiam mais nas pessoas e tem capacidade reduzida de compreender os riscos tecnológicos. Os idosos são cerca de 70% das vítimas de golpes pela internet mesmo utilizando com menos frequência a rede. As vítimas deste crime muitas vezes experimentam um duplo golpe: além de perderem dinheiro, são psicologicamente afetados. Os golpes e fraudes em idosos estão virando um problema de saúde pública, pois comprometem a sobrevivência dessas pessoas, que acabam por muitas vezes doentes, nervosos, com depressão e podem até levar a morte. O objetivo desta pesquisa foi desenvolver um ambiente virtual onde são mostradas as fraudes mais comuns aplicadas na internet para treinar idosos para evitarem cair em golpes aplicados pela internet. No desenvolvimento foram utilizadas as melhores práticas de engenharia de software e programação, com linguagem Java e banco de dados MYSQL. Também foram utilizadas as melhores formas de interfaces com idosos. A avaliação foi feita por 5 especialistas em informática e 2 especialistas em pedagogia, que julgaram o ambiente virtual em conformidade com as normas ISO/IEC9126 e propício para ensino e interação com idosos. |

ABSTRACT: Fraud on Internet is a growing problem. Many swindlers have chosen older victims for their scams and frauds because they rely more on people and have reduced ability to understand technological risks. The elderly are about 70% of the victims of internet scams even using less internet. The victims of these crimes often experience a double blow: in addition to losing money, they are psychologically affected. The scams and frauds in the elderly are becoming a public health problem because undermine the survival of these people, they end up often sick, nervous, depressed and may even lead to death. In this research it was developed a virtual environment in which the most common scams on the internet applied to train elderly people to avoid blows applied by the internet is shown. In the development, it was used the best practices of software engineering and programming with Java language and MYSQL database. In addition, the best ways to interface with older were used. The evaluation was performed by five computer experts and two experts in pedagogy, who judged the virtual environment in accordance with the ISO/IEC9126 standards and conducive to teaching and interaction with elderly. |

Fraude na internet é um problema crescente. As vítimas deste crime muitas vezes experimentam um duplo golpe: além de perderem dinheiro, são psicologicamente afetados (WHITTY, 2015).

Segundo Mbaziira, Abozinadah e James (2015), as ocorrências de crimes organizados pela internet estão subindo porque os criminosos estão conseguindo grandes recompensas financeiras, com pequenos custos para cometer o crime.

Os criminosos adotaram a Internet devido à sua maior eficiência: seus ganhos de produtividade estão entre as grandes histórias de sucesso da Internet (COHEN, 2003).

Fraudes pela internet criam um problema significativo para a sociedade em termos de perdas monetárias e também um impacto psicológico devastador sobre as vítimas. (CROSS e BLACKSHAW, 2015).

Os golpes e fraudes em idosos estão virando um problema de saúde pública, pois comprometem a sobrevivência dessas pessoas, que acabam por muitas vezes doentes, nervosos, com depressão e podem até levar à morte (SILVEIRA; PINHEIRO, 2013; DIAS, 2013; SAKAKI, 2012).

Segundo The Wall Street Journal (2013), a capacidade de reconhecer uma fraude pode diminuir com o envelhecimento, mesmo entre pessoas sem demência. O aumento do número de idosos também os torna alvos mais atraentes. Além disso, o baixo custo da abordagem via internet, e a rápida tecnologia de transferência de valores facilitam o contato com potenciais alvos. Pessoas que estão passando dificuldades por causa da crise financeira podem estar mais propensas a cair em esquemas de enriquecimento rápido. E os idosos podem acabar muito de seus recursos antes de suas famílias notarem. Apenas 10% dessas fraudes são registradas, pois muitas vezes, os idosos temem perder a independência se seus filhos descobrirem. A maioria dos casos relatados não é sequer investigada.

As mídias sociais estão sendo rapidamente adotada por idosos, no entanto, aumentam-se os riscos que esse novo ambiente pode trazer aos idosos com relação a compartilhamento de informações podendo ser usadas indevidamente por outras pessoas (CHAKRABORTY, et al., 2013; THIBES, 2013).

Apenas 20% dos casos chegam até a polícia civil, confirmando que idosos e familiares não registram boletim de ocorrência, facilitando dessa forma a ação dos criminosos (PUREZA, 2013; DIAS, 2013).

Segundo Arachchilage e Love (2015), uma educação bem concebida sobre segurança na internet com o usuário final contribui para evitar as ameaças virtuais.

As tecnologias da informação e da comunicação têm como desafios a inclusão e a cidadania digital, podendo contribuir de forma substanciosa para a democracia do conhecimento (GOBBI, 2015)

A tecnologias emergentes estão transformando a sociedade. Se bem utilizadas, podem transformar nosso mundo num lugar melhor (CARVAJAL et.al., 2015).

O envelhecimento tem diversas dificuldades, mas nada é mais justo do que assegurar ao idoso a sua integração na comunidade (CIANCIARULLO, PANHOCA, e BONINI, 2014).

O objetivo desta pesquisa é desenvolver um ambiente virtual onde são mostradas as fraudes mais comuns aplicadas na internet para treinar idosos para que evitem golpes aplicados pela internet.

Existem vários tipos de golpes pela internet, e o maior problema é que eles são modificados frequentemente, o que dificulta sua identificação. A Rede Nacional de Ensino e Pesquisa (2015), possui exemplos de todos os golpes que são denunciados.

Muitas pessoas caíram nesse golpe que foi muito aplicado na rede social Facebook, frequentemente este tipo de golpe retorna com suas variantes, desde falsas promessas que garantem ao usuário descobrir quem visualizou suas fotos, até avisos para a atualização de versão da rede social (THIBES, 2013; BARBOSA, 2013).

Em formato de links, os falsos anúncios em redes sociais oferecem desde receitas milagrosas para a perda de peso, até a possibilidade de acessar câmeras de programas de reality show, ao ser clicado permitem que um vírus se instale no computador do usuário, variantes desses links ocorrem no Facebook através do chat ou mensagens inbox alertando para a necessidade de executar aplicativos Java e que serve apenas para infectar o computador da vítima (THIBES, 2013).

Em formato de e-mail com arquivos anexados ou links, esses falsos avisos de pendências em bancos e/ou receita federal conseguem dados confidenciais e causam danos aos computadores das vítimas, variações desses golpes ocorre com aviso de problemas com o imposto de renda, título de eleitor, entre outros dados (COLDIBELI, 2013; ARIEDE, 2011; RODRIGUES, 2010).

Uma pessoa se dizendo advogado entra em contato uma primeira vez, normalmente por e-mail ou rede social, confirma algumas informações como nome dos pais, avós, ascendência etc. Posteriormente envia documentos com fotos de um terreno que será desapropriado pelo governo estrangeiro e que a vítima seria uma herdeira, em um contato posterior feito por telefone, o golpista comunica que a pessoa irá receber uma indenização do governo, para isso a vítima precisa depositar um valor na conta do falso advogado (ALVES, 2012).

Segundo o Cert (2012), os golpistas têm se intensificado a cada dia na exploração das fragilidades dos usuários, utilizando-se de técnicas de engenharia social com diferentes meios e discursos tentando enganar e persuadir as vítimas induzindo-as a fornecer informações sensíveis ou a realizarem ações, como acessar páginas falsas ou executar códigos maliciosos.

Existem cartilhas disponibilizadas por diversos órgãos (CERT, 2012; ORDEM DOS ADVOGADOS DO BRAISL OAB-RJ, 2012; OAB-SP, 2012, e REDE NACIONAL DE ENSINO E PESQUISA, 2015), com instruções de como agir em golpes.

Informações com relatos de golpes e como se proteger estão disponíveis aos internautas em alguns portais (MICROSOFT, 2015; CERT, 2012, UOL, 2015; OFICINA DA NET, 2015), e inclusive quando empresas são mencionadas em golpes, as próprias já colocam avisos em suas homepages quando percebem que o nome da instituição é usado indevidamente.

O Procon-SP (2015) oferece regularmente cursos e palestras gratuitas aos consumidores, com cursos específicos para a população idosa para ajudar na prevenção de golpes.

Nenhuma dessas fontes de informação é um simulador, mas apenas textos e ilustrações.

Segundo Carvajal Jr. (2015) as tecnologias emergentes estão transformando a sociedade. Se bem utilizadas, podem transformar nosso mundo num lugar melhor.

É altamente aconselhável, quando se constrói um ambiente de aprendizagem na internet, que se escolha o software adequado, com o qual se posso trabalhar amigavelmente (Chermann e Bonini, 2000).

Segundo Modic e Anderson (2014), usuários de Internet enfrentam um grande número de avisos de segurança, que em sua maioria, ignoram. Para melhorar a comunicação de risco, os avisos devem ser em menor número, mas de melhor qualidade.

Segundo Chermann e Bonini (2000) todo ambiente virtual de aprendizagem deve ter um componente dinâmico para possibilitar discussões públicas e particulares para memorizar o conteúdo.

Gomes (2000), cita que um software de qualidade é o fácil de utilizar, que funciona corretamente, é de fácil utilização e mantém a integridade dos dados mesmo em falhas do ambiente, e relata ainda as principais normas que certificam a qualidade de software, como a Norma ISO/IEC9126, a qual define a qualidade de software como a "totalidade de características de um produto de software que lhe confere a capacidade de satisfazer necessidades explícitas e implícitas dos usuários".

A norma ISO/IEC9126 trata da qualidade do produto de software relatando as características de qualidade utilizadas para especificar requisitos funcionais e não-funcionais do cliente e do usuário. O modelo de qualidade de software proposto pela ISO/IEC9126 é formado de duas partes, qualidade interna e externa e qualidade em uso. A primeira parte especifica seis características, subdivididas por suas respectivas subcaracterísticas. A segunda parte especifica quatro características de qualidade em uso. As subcaracterísticas são requisitos detalhados de cada característica de qualidade interna e externa (ABNT, 2003).

Este estudo é de natureza exploratório-descritiva, com o objetivo de observar, descrever e explicar detalhadamente o passo a passo na construção de software que suporta um ambiente virtual de aprendizagem para idosos que usam a internet.

Primeiro foi feita uma revisão bibliográfica a fim de determinar: os golpes praticados pela internet; requisitos de usabilidade em homepages de internet; e requisitos para desenvolvimento de ambientes virtuais de aprendizagens.

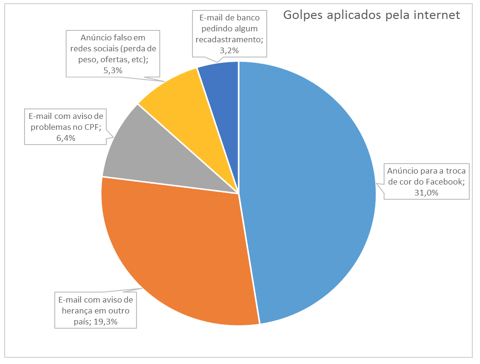

Em seguida, em virtude dos diversos golpes existentes na internet, optou-se por entrevistar idosos que utilizassem internet e criar questões a fim de que se pudesse identificar quais os golpes mais frequentes, distribuídas da seguinte forma.

Foram sujeitos desta pesquisa 237 idosos da Universidade da Terceira idade da PUC-SP.

Foi feita uma pesquisa em um grupo para conhecer os golpes mais comuns praticados pela internet atualmente (Quadro 1).

Quadro 1 – Estrutura da pesquisa sobre os golpes mais comuns.

|

|

|

Nessa pergunta buscou-se evitar o constrangimento da pessoa assumir que caiu no golpe e distorcer a pesquisa. Para se conhecer o volume de golpes, foram considerados as respostas 1 ou 2. |

|

( ) SIM

( ) NÃO

|

|

Se sua resposta da questão 2 for NÃO, conhece alguém que já passou por esta situação? |

( ) SIM

( ) NÃO

|

Estas alternativas foram escolhidas em virtude do percurso teórico escolhido para esta pesquisa |

Se sua resposta da questão 2 for SIM, responda o teste abaixo, marcando uma ou várias alternativas em que já foi vítima, ou conhece alguma vítima destas situações:

|

( ) Anúncio para a troca de cor do Facebook. ( ) Anúncio falso em redes sociais (perda de peso, ofertas milagrosas etc.). ( ) E-mail com aviso de problemas no CPF. ( ) E-mail com aviso de problemas no Título de Eleitor. ( ) E-mail de banco pedindo algum recadastramento. ( ) E-mail com aviso de herança em outro país ( ) Outro ........................ |

Fonte: Autor (2015).

Após a formulação do questionário foi necessário obter a maior quantidade possível de idosos para responder as perguntas e consequentemente validar os resultados. E diante do crescente aumento das Universidades da Terceira Idade, foi enviado um e-mail para vários coordenadores explicando o projeto e pedindo a colaboração dos mesmos para solicitar aos seus alunos que respondessem o questionário. O aceite veio da Pontifícia Universidade Católica de São Paulo, da coordenadora da universidade da terceira idade que se propôs a ajudar.

Algumas diretrizes para a interface de software com idosos obtidas na revisão bibliográfica não foram seguidas porque a intenção foi fazer um ambiente virtual que simulasse um e-mail e o Facebook, então se alguma regra de interface (geral ou para idosos) nesses softwares não são contemplados, no ambiente virtual também não foram.

Para o desenvolvimento do software foi feito levantamento dos requisitos funcionais e não funcionais para a implementação do ambiente virtual em especial em relação às dificuldades dos idosos com relação interfaces, baseado em artigos científicos, buscando-se atender às normas de IEC9126 de qualidade. Posteriormente foi elaborada a engenharia de software e então a programação. Foram feitos testes unitário, estrutural, funcional e não funcional no ambiente virtual.

Para que a avaliação do ambiente virtual fosse feita obedecendo-se aos critérios de objetividade foram convidados 5 especialistas em informática que avaliaram a qualidade do software em relação à norma IEC9126:

1 Graduado em Tecnologia de Processamento de Dados, mestre e doutor em Engenharia Elétrica; 2 Graduado em Tecnologia em Saúde e em Física, mestre e doutor em Engenharia Elétrica e professor universitário de informática; 3 Graduado em Engenharia Elétrica, com mestrado e doutorado pela mesma área e professor universitário de informática; 4 Graduado em Tecnologia em Saúde mestre e doutor em Engenharia Elétrica e professor universitário de informática; 5 Graduado em Processamento de Dados, mestre e doutor em Engenharia Elétrica, professor universitário de informática, e Gerente de Garantia de Qualidade e Segurança de software numa empresa nacional.

Também foi feita avaliação do ambiente virtual por 2 especialistas em educação que avaliaram aspectos pedagógicos do software:

1 Graduado em Letras e Pedagogia, mestre em Educação e Doutorado em Serviço Social, professora universitária; 2 Graduado em Ciências Sociais e Economia, mestre em Ciência Ambiental e Doutor em Educação e professor universitário.

Com essa variedade de formações, um grupo avaliando a parte de informática e outro avaliando aspectos pedagógicos e interfaces para idosos, buscou-se a transdisplinariedade, que é a forma a cruzar conceitos de várias ciências a fim de aplicar esses conceitos em diferentes áreas (Chermann e Bonini, 2000).

No projeto de exibição do conteúdo, a linguagem deve ser simples e clara, evitando a apresentação de informações irrelevantes na tela, sempre destacando as informações importantes que devem estar concentradas principalmente no centro da tela, e o layout da tela, navegação e terminologia utilizadas no projeto de interface devem ser simples, claras e consistentes.

Buscou-se atender as normas de ISO/IEC9126 de qualidade.

Foi utilizada linguagem Java, que é uma linguagem muito utilizada em todo o mundo, além de ser uma linguagem, também é uma plataforma de desenvolvimento. Com ele é possível desenvolver aplicações para desktop, celular, cartão, web, televisão digital, etc. Uma das principais características de Java é o WORA (Write Once, Run Anywhere). Isso por si só traz vantagens, pois poupa tempo aprendendo bibliotecas específicas de Sistemas Operacionais, poupa dinheiro, que seria gasto neste tempo, poupa esforço, pois muitas vezes não há a necessidade de se conhecer alguns ou vários aspectos da plataforma subjacente.

Foi utilizado banco de dados MYSQL, que possui código aberto. Tem o desempenho e a escalabilidade necessários para atender às necessidades dos aplicativos mais exigentes, como os dos setores de Telecomunicações e Segurança, e a facilidade de uso e a viabilidade necessárias para a utilização de softwares educativos.

O Hibernate é um framework para o mapeamento objeto-relacional escrito na linguagem Java. Este framework facilita o mapeamento dos atributos entre uma base tradicional de dados relacionais e o modelo objeto de uma aplicação, mediante o uso de arquivos (XML) ou anotações Java.

O JavaServer Faces (JSF) é um framework MVC baseado em Java para a construção de interfaces de usuário baseadas em componentes para aplicações web.

Também foi utilizado o PrimeFaces, que por ser uma biblioteca leve, todas as decisões tomadas baseiam-se em manter o PrimeFaces tão leve quanto possível. Geralmente adicionar uma solução de terceiros poderia trazer uma sobrecarga, porém este não é o caso com PrimeFaces.

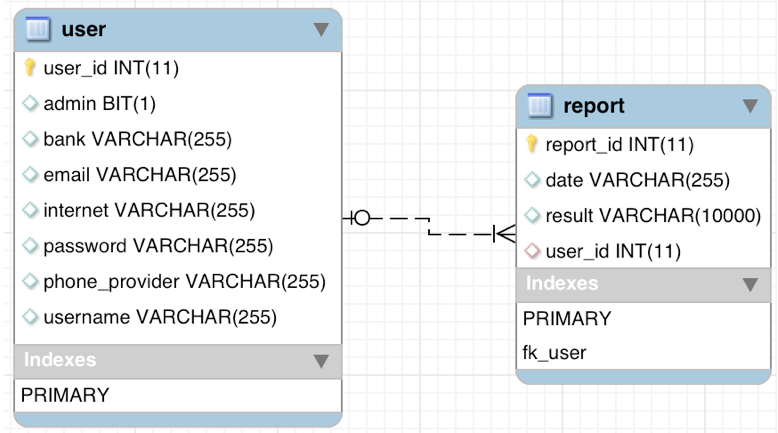

O modelo de dados (Figura) 1 é uma descrição dos tipos de informações que estão armazenadas em um banco de dados. O Modelo de dados E-R (Entidade Relacionamento) acima serve para descrever a base de dados e seus campos, chaves primárias e estrangeiras.

Figura 1 – Modelo de dados do ambiente virtual.

Fonte: Autor (2015).

A tabela user serve para guardar os dados dos idosos, possui Campo ID (PK) para identificar o idoso, Login, Senha para entrar no simulador de e-mail ou Facebook, além de dados para serem mesclados ao template de simulação. Os campos são banco, e-mail, provedor de internet, operadora de telefonia e nome do idoso.

Por exemplo ao criar um template abaixo em html:

EX: "Olá {USERNAME}, <br/><br/>\ Sua conta no banco {BANK} está temporariamente bloqueada..."

O Nome cadastrado aparecerá no local USERNAME e o BANCO no local BANK.

"Olá Maria sua conta no banco Bradesco está temporariamente bloqueada"

A tabela report serve para guardar os resultados da navegação do idoso, existe o ID do report (PK), data do teste, resultados (golpes que o idoso caiu), usuário (FK). A relação é de 1 para muitos, ou seja, um usuário poderá ter n testes realizados (report) de golpes.

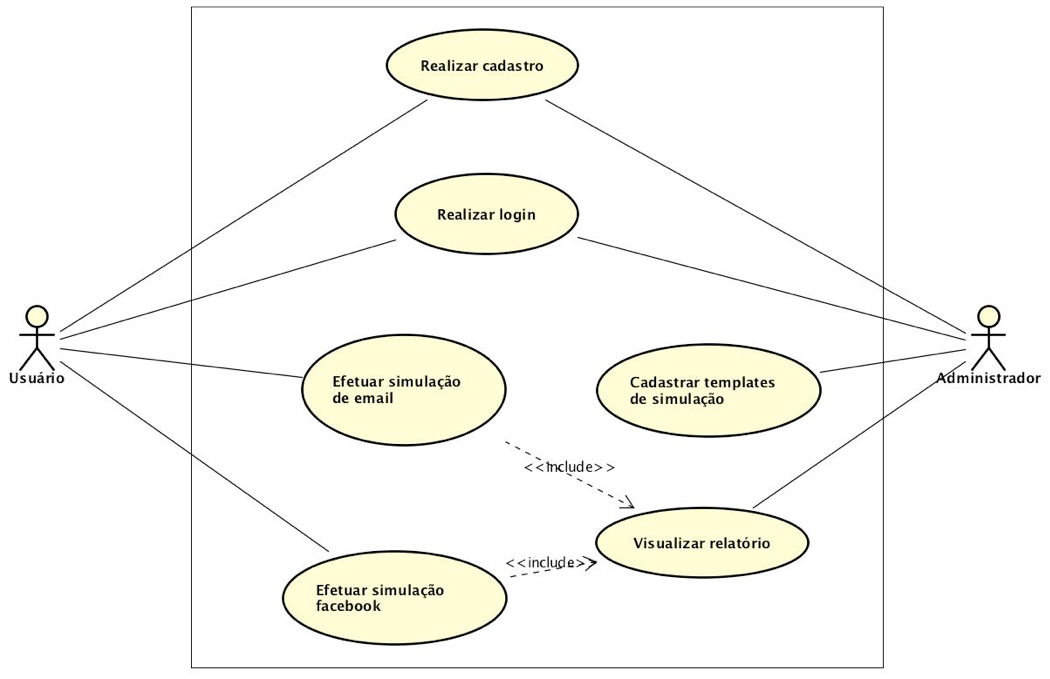

Um diagrama de Caso de Uso descreve um cenário que mostra as funcionalidades do sistema do ponto de vista do usuário, cada elipse descreve uma grande função do sistema, ou seja, cada elipse é um caso de uso. Um caso de uso representa uma unidade discreta da interação entre um usuário (humano ou máquina) e o sistema. Um caso de uso é uma unidade de um trabalho significante. Na figura 2 está o diagrama de caso de uso do ambiente virtual.

Figura 2 – Diagrama de caso de uso.

Fonte: Autor (2015).

Os atores são os usuários do sistema, nesse caso são Administrador e Usuário.

Tanto os atores administrador quanto usuário podem realizar o cadastro de seus dados e realizar o login para entrar em ambos os programas de simulação (e-mail e Facebook).

Somente o administrador pode cadastrar os templates de simulação que podem ser de e-mails, post de Facebook ou template de resposta ao usuário. Na Figura 3 está um exemplo de template de email e na Figura 4 um exemplo de template de respostas.

O caso de uso "visualizar" relatório exibe ao idoso os locais de navegação de ambas as ferramentas em que foi exposto a golpes e que teve atitudes perigosas.

"Visualizar Relatório" também é um caso de uso utilizado pelo ator Administrador, serve para que o administrador possa verificar quais golpes cada usuário caiu.

O ator usuário poderá fazer a simulação de Facebook e a simulação de e-mail, o caso de uso visualizar relatório é parte de ambos os simuladores, ou seja, é um comportamento obrigatório incluído.

O caso de uso Visualizar Relatório compartilha comportamento comum com outros Casos de Uso (simulação de Facebook e simulação de e-mail),

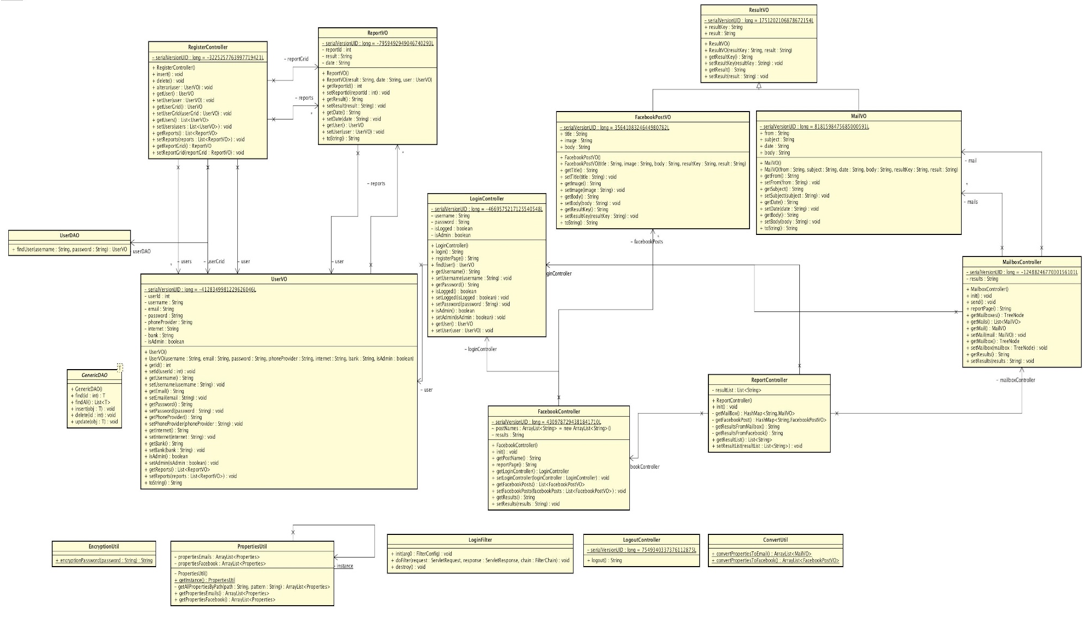

Um diagrama de classe é uma representação da estrutura e relações das classes que servem de modelo para objetos. As informações das principais classes do ambiente virtual são:

A classe GenericDao irá se conectar ao banco e possui métodos públicos (+) para inserir (insert), alterar (update) ou apagar (delete) um objeto que é passado por parâmetro, esses 3 métodos são do tipo procedimento (void), também possui 2 métodos de pesquisa (find) um que não possui parâmetro e retorna uma lista que é chamado no diagrama de finAll( ) e outro que retorna um objeto e recebe um id inteiro chamado find.

A classe UserDao possui um método público (+) para buscar um usuário, necessita de dois atributos string que são Username e Password, esse método retorna um View Object (VO) chamado UserVO.

A classe UserVO contém todos os atributos do usuário utilizados no programa como id, username, e-mail, senha, provedor de telefonia, provedor de internet, banco, e uma lista de reports (relatórios da navegação) do usuário.

A classe RegisterController serve para registrar o usuário e o report (relatório da navegação), possui métodos como insert, update e delete, e atributos de usuário e report.

A classe ReportVO é a view do relatório, exibe os resultados de cada usuário.

A classe ReportController é a classe que recebe os templates de Facebook, e-mail e respostas que devem ser enviadas aos usuários.

A classe FacebookController é a classe responsável por gerenciar o programa de simulação do Facebook e trabalha em conjunto com a facebookPostVO que exibe as postagens. O mesmo ocorre com a classe MailBoxController e MailVO. Todos os resultados de navegação independente de sersimulação do Facebook ou e-mail são gerenciados pela ResultVO.

A classe LoginController é responsável pelo acesso aos programas.

A classe EncryptionUtil possui um método público que recebe a senha para ser criptografada.

O diagrama de classes completo pode ser visto na Figura 3.

Figura 3 – Diagrama de classes do ambiente virtual.

Fonte: Autor (2015).

Os resultados do questionário passado entre 237 idosos que mostram o número de pessoas que caíram ou conhecem pessoas que caíram em golpes na internet (Gráfico 1).

Gráfico 1 – Percentual dos tipos de golpes de internet mais aplicados em idosos.

Fonte: autor (2014).

O conteúdo da simulação dos e-mails são todos dinâmicos e configuráveis no arquivo properties de cada e-mail. É possível criar quantos e-mails forem necessários com o assunto que for importante abordar em uma situação de golpe.

Também é possível recuperar as informações cadastradas do usuário e inserir no conteúdo do e-mail dinamicamente através das palavras-chaves {USERNAME}, {BANK}, {EMAIL}, {INTERNET}, {PHONE}, esses campos são justamente os campos colhidos no momento de Para marcar a ação perigosa no conteúdo do e-mail que o usuário não pode fazer, basta utilizar a palavra-chave {ACTION} dentro de uma tag html.

Exemplo: Verificamos que você possui um pagamento atrasado em nossos registros, para visualizar a fatura acesse: <a {ACTION} href='http://www.{INTERNET}.com.br/faturas.xhtml?gclid=EAJOAaoafsW' target='_blank'>http://www.{INTERNET}.com.br/?faturas.xhtml&gclid=EAJOAaoafsW</a><br/><br/>\, ou seja, se o usuário clicar nesse link, é gravado que feita uma ação perigosa.

O objetivo foi cadastrar todos os idosos que farão parte do teste, para que apareçam e-mails com maior realidade, alguns dados como operadora de telefonia, operadora de internet, banco que o idoso possui conta, precisam ser informados, mas caso não queira se cadastrar use o Login "Maria" e senha "123".

Ao se logar com o login e senha criada, uma tela abaixo com alguns e-mails falsos cadastrados são apresentados. De acordo com a pesquisa feita por questionários sobre os golpes mais comuns, foram criados modelos desses golpes por e-mails: e-mail do banco e e-mail da operadora de TV por assinatura com links falsos que poderiam ser vírus; e-mail de promoções de compras com links falsos para a homepage das empresas; e e-mail da receita federal solicitando preenchimento de algumas informações pessoais.

Ao clicar em Sair, todos os riscos que o idoso foi exposto irá aparecer em um log de atividades mostrando os erros cometidos.

As frases de aviso dos golpes onde o idoso teve atitudes perigosas, também são configuráveis em um arquivo html, para que seja possível fazer alterações.

Para cada simulação de e-mail existe um ResultKey e um Result que dão a sustentação para quando o usuário sair da aplicação e conforme as "Actions perigosas" o sistema busca o html com a frase correta.

O sistema de login no simulador do Facebook é com o mesmo usuário do simulador do e-mail.

O conteúdo do simulador do facebook também são todos dinâmicos e configuráveis no arquivo properties: para adicionar posts no simulador do Facebook, existe uma pasta no diretório do servidor "/data/agemail/facebook", que contêm:

RESULTKEY - Chave do template (Nunca colocar chaves iguais); RESULT - Resultado que deverá aparecer na tela final; TITLE - Título da postagem; IMAGEM - Imagem da postagem; e BODY - Texto da postagem. Se não for preenchido o TITLE e O BODY, o sistema reconhece como uma postagem normal.

Segundo pesquisa feita com questionários, no Facebook, o golpe mais comum são anúncios falsos com links que ao serem clicados, contém vírus.

Ao clicar em Sair, todos os riscos que o idoso foi exposto irá aparecer em um log (relatório) de atividades conforme os templates criados, assim como no simulador de e-mail, mostrando os erros cometidos.

Após o relatório final, tanto do simulador de e-mail como do simulador do Facebook, existe uma mensagem incentivando o usuário que, diante de qualquer tentativa de golpe, ou mesmo golpe sofrido, ele deve postar a ocorrência nas redes sociais como forma de alertar seus amigos, para ajudá-los a também não cair nesses golpes e também, conforme citam Chermann e Bonini (2000), possibilitar discussões públicas e particulares para memorizar o conteúdo e não cair novamente nos golpes.

Também aparece uma mensagem de cidadania, incentivando a denúncia dos golpes nos seguintes locais:

Em relação à avaliação dos especialistas em informática, segue resultado no Quadro 2.

Quadro 2 - Avaliação dos especialistas em informática sobre o ambiente virtual em relação aos critérios de qualidade da Norma ISO/IEC9126.

CARACTERÍSTICAS DA NORMA ISO/IEC9126 |

SUBCARACTERÍSTICA DA NORMA ISO/IEC9126 |

RESULTADOS |

AMBIENTE VIRTUAL |

Funcionalidade |

Adequação |

Atende |

O ambiente virtual mostra visualmente ao idoso os ambientes do Facebook e do e-mail com simulação dos golpes mais comuns. |

Acurácia |

Atende |

O ambiente virtual mostrou dados corretos escolhidos pelo pesquisador. |

|

Interoperabilidade |

Não testado |

Não se aplica. |

|

Segurança de Acesso |

Atende |

O ambiente virtual não utilizou nenhuma interface de comunicação com meios (redes) externos. Item verificado nas propriedades do produto. |

|

Conformidade |

Atende Parcialmente |

O ambiente virtual segue alguns requisitos da norma ISO/IEC9126. |

|

Confiabilidade |

Maturidade |

Não atende |

Software em fase de aprimoramento e correção de defeitos. Não seria possível conseguir a maturidade. |

Tolerância a Falhas |

Atende Parcialmente |

Caso ocorram falhas externas em outros softwares ou comunicação externa, e o sistema operacional continue em um estado consistente, a aplicação não é afetada. |

|

Recuperabilidade |

Não testado |

Não se aplica. Não é necessário recuperar nenhuma informação. |

|

Usabilidade |

Inteligibilidade |

Atende |

Testes conduzidos pelos 5 especialistas em informática, tendo como sujeitos, os 2 especialistas em pedagogia, mostraram que todos entenderam os comandos e objetivos da simulação, além de possuir conceitos corretos. |

Apreensibilidade |

Atende |

Testes conduzidos pelos 5 especialistas em informática, tendo como sujeitos, os 2 especialistas em pedagogia, mostraram que todos consideram as interfaces e comandos interessantes para o usuário. |

|

Operacionalidade |

Atende |

Testes conduzidos pelos 5 especialistas em informática, tendo como sujeitos, os 2 especialistas em pedagogia, mostraram que todos entenderam os comandos e objetivos da simulação, além de possuir conceitos corretos. |

|

Atratividade |

Atende |

Testes conduzidos pelos 5 especialistas em informática, tendo como sujeitos, os 2 especialistas em pedagogia, mostraram que todos consideram as interfaces atrativas para o usuário. |

|

Eficiência |

Comportamento em relação ao tempo |

Atende |

Foi proporcionada interação com o ambiente virtual em tempo real. |

Comportamento em relação aos recursos |

Atende |

Testado por meio da interface gráfica da plataforma que informa o consumo de bateria, memória e CPU. |

|

Manutenibilidade |

Analisabilidade |

Atende |

Testado por meio do uso da aplicação – interface homem computador (IHC). |

Modificabilidade |

Atende |

Testado por meio da adição e remoção de componentes comportamentais, como adição de novos botões, imagens ou parâmetros; e textos. |

|

Estabilidade |

Não testado |

Não se aplica. |

|

Testabilidade |

Não testado |

Não se aplica. |

|

Portabilidade |

Adaptabilidade |

Não testado |

Não se aplica. Ambiente Web. |

Capacidade para ser instalado |

Não testado |

Não se aplica. Ambiente Web. |

|

Capacidade para substituir |

Não testado |

Não se aplica. Ambiente Web. |

|

Coexistência |

Não testado |

Não se aplica. Ambiente Web. |

Fonte: autor (2015).

Os especialistas em pedagogia avaliaram positivamente o software em relação a aspectos de ensino, facilidade de compreensão das mensagens sobre os erros cometidos e sobre a interação e atratividade do software para os idosos.

Conclui-se com a revisão bibliográfica que os golpes pela internet estão em crescimento e os idosos são os alvos preferidos.

Foi desenvolvido um ambiente virtual de aprendizagem que pode ser útil na simulação dos golpes para auxílio na prevenção dos ataques contra os idosos.

O ambiente virtual desenvolvido nesta pesquisa foi analisado pelos critérios estabelecidos pela norma ISO/IEC9126, que define as características de qualidade do produto de software.

Identificou-se boa qualidade das imagens que refletem as telas do simulador do Facebook e do simulador de e-mails, considerados bastante semelhante com a realidade, entretanto, faz-se necessário a realização dos testes reais de usabilidade e compreensão com idosos, que será realizada em uma próxima fase de estudo.

ALVES, Xandu. Novo golpe internacional é aplicado pela internet no Vale. Jornal O Vale, São José dos Campos, 29 jul. 2012. Disponível em: < http://www.ovale.com.br/nossa-regi-o/novo-golpe-internacional-e-aplicado-pela-internet-no-vale-1.289606 > Acesso em: 10 dezembro 2013, 19:30.

ARACHCHILAGE, Nalin Asanka Gamagedara, LOVE, Steve. Security awareness of computer users: A phishing threat avoidance perspective. Computers in Human Behavior. Volume 38, September 2014, Pages 304–312.

ARIEDE, Natália. Saiba quais são os golpes mais aplicados no Brasil e como se preveni. Jornal Hoje, São Paulo, 01 nov. 2011. Disponível em: < http://www.youtube.com/watch?v=kcmY9MRszuo > Acesso em: 23 setembro 2013, 11:00.

ASSOCIAÇÃO BRASILEIRA DE NORMAS TÉCNICAS – ABNT. Engenharia de software - Qualidade de produto. Parte 1: Modelo de qualidade. Jun. 2003. Disponível em: http://www.google.com.br/url?sa=t&rct=j&q=&esrc=s&source=web&cd=1&ved= 0CFgQFjAA&url=http%3A%2F%2Fprof.swai.com.br%2Fdownload.php%3Ffile%3D1012%26idProf%3D4&ei=wQe1T4zzKYyO8wTew_TqDw&usg=AFQjCNGgEWfb2IGBVhIcOG7tMomPpOGS8Q. Acessado em: 17/05/2015.

BARBOSA, Bernardo. Vírus aprenda a mudar cor do Facebook' está de volta; saiba como agir. O Globo, 28 ago. 2012. Disponível em: < http://oglobo.globo.com/blogs/nasredes/posts/2012/08/28/virus-aprenda-mudar-cor-do-facebook-esta-de-volta-saiba-como-agir-462390.asp >. Acesso em: 04 dez. 2013, 19:30.

BROWNING, E. S. Financial Scammers Increasingly Target Elderly Americans: One in Every Five Americans 65 or Older Has Been Abused Financially. The Wall Street Journal. 2015.

CARVAJAL JR. C. J. et. al. (orgs). Empreendedorismo, tecnologia e inovação. São Paulo: Livrus, 2015.

CERT. Cartilha de Segurança para a Internet. 2. Ed. São Paulo: Comitê Gestor da Internet no Brasil, 2012. Disponível em: < http://cartilha.cert.br/golpes/>. Acesso em 22 ago. 2015, 09:00.

CERT. Cartilha de Segurança para a Internet Fascículo Redes Sociais. 2015. Disponível em: http://cartilha.cert.br/fasciculos/redes-sociais/fasciculo-redes-sociais.pdf>. Acesso em 14 set. 2015, 09:00.

CHERMANN, M., BONINI, L. M. Educação a distância. Mogi das Cruzes: Universidade Braz Cubas, 2000.

CIANCIARULLO; Tamara Iwanow; PANHOCA, Ivone; BONINI, Luci Mendes de Melo (Org), et al. Políticas Públicas – estudos e casos. 1. ed. São Paulo: Ícone, 2014.

COLDIBELI, Larissa. Conheça os golpes mais aplicados contra empreendedores e saiba evitá-los. UOL Economia, 10 jan. 2012. Disponível em: < http://economia.uol.com.br/noticias/redacao/2013/01/10/conheca-os-golpes-mais-aplicados-contra-empreendedores-e-saiba-como-evita-los.htm >. Acesso em: 04 dez. 2013, 19:40.

CHAKRABORTY, RAJARSHI, et al. Privacy preserving actions of older adults on social media: Exploring the behavior of opting out of information sharing. Decision Support Systems. pp. 948-956, Elsevier, 2013.

CHOU, D. C. An investigation into IS outsourcing success: the role of quality and change management. International Journal of Information systems and Change Management. Geneve, v.2, n.2, 2007.

COHEN, Fred. Internet Fraud: Mythical Online Scams. Computer Fraud & Security, 2003, Vol.2003(4), pp.19-19

CROSS, Cassandra ; BLACKSHAW, Dom. Improving the Police Response to Online Fraud. Policing: A Journal of Policy and Practice, 2015, Vol. 9(2), pp.119-128.

DIAS, Luiz Geraldo. Golpe por telefone afeta quem tem filho no exterior. Jornal A Cidade, Ribeirão Preto, 30 jul. 2013, Noticias, polícia. Disponível em: <http://www.jornalacidade.com.br/noticias/policia/NOT,2,2,866988,Golpe+por+telefone+afeta+quem+tem+filho+no+exterior.aspx>. Acesso em: 28 ago. 2013.

GLOBO COM. Idosos respondem por 70% das vítimas de golpes virtuais na China. Disponível em: <http://g1.globo.com/Noticias/Tecnologia/0,,MUL1286610-6174,00-IDOSOS+RESPONDEM+POR+DAS+VITIMAS+DE+GOLPES+VIRTUAIS+NA+CHINA.html>. Acesso em 09. Setembro, 2015.

GOBBI, M. C. Tecnologias educacionais: inclusão e cidadania. In: SCHIMIDIT, C., VALENTE, H., PRADOS, R. M. (orgs). Mídias Culturais e Políticas Culturais. São Paulo: ícone, 2015

MBAZIIRA, Alex; ABOZINADAH, Ehab; JAMES, Jones. Evaluating Classifiers in Detecting 419 Scams in Bilingual Cybercriminal Communities. International Journal of Computer Science and Information Security, Jul 2015, Vol.13(7), pp.1-7.

MICROSOFT, Central de Proteção e Segurança. 2015. Disponível em: < http://www.microsoft.com/pt-br/security/online-privacy/phishing-scams.aspx#Tools>. Acesso em 14 set. 2015, 16:20.

MODIC, David, ANDERSON, Ross. Reading this may harm your computer: The psychology of malware warnings. Computers in Human Behavior. Volume 41, December 2014, Pages 71–79.

OAB-RJ, Manual do Consumidor Bancário. Rio de Janeiro: 2012. Disponível em: < http://www.oab-rj.org.br/arquivos/files/-Comissao/cartilha_banco.pdf>. Acesso em: 26 jun. 2015.

OAB-SP, Cartilha do Idoso. São Paulo: 2012. Disponível em: < http://www.oabsp.org.br/comissoes2010/advogados-idosos/cartilhas/Cartilha.pdf>. Acesso em: 26 jun. 2015.

OFICINA DA NET. Golpes da internet: Confira a lista dos principais e saiba como evitar de cair na armadilha. Disponível em < https://www.oficinadanet.com.br/post/12727-golpes-da-internet-confira-a-lista-dos-principais-e-saiba-como-evitar-de-cair-na->. Acesso em 07 out. 2015.

PROCON-SP, Meus Direitos - Direitos do consumidor idoso e outras informações úteis. São Paulo: 2015. Disponível em: <http://www.procon.sp.gov.br/pdf/DireitosdoConsumidorIdoso52015.pdf>. Acesso em: 29 jun. 2015.

PUREZA, Maria. Policia civil de Sergipe prende acusados de aplicar golpes em idosos em vários estados do Nordeste. Secretaria de Segurança Publica de Sergipe, Sergipe, 22 maio 2013. Disponível em: <http://www.ssp.se.gov.br/ index.php/noticias/11684-pc-de-sergipe-prende-acusados-de-aplicar-golpes-em-idosos-em-varios-estados-do-nordeste>. Acesso em: 28 ago. 2013.

REDE NACIONAL DE ENSINO E PESQUISA. Ética e segurança digital. Disponível em < http://www.mpdft.mp.br/portal/pdf/imprensa/cartilhas/Cartilha_Orientativa_ Etica_Seguranca_Digital_MPDFT.pdf>. Acesso em 03 de novembro de 2015.

RODRIGUES, Renato. E-mails de golpes virtuais agora chegam com nome e CPF da vítima. IDGNOW, 04 nov. 2010. Disponível em: <http://idgnow.uol.com.br/ seguranca/2010/11/03/e-mails-de-golpes-virtuais-agora-chegam-com-nome-e-cpf-da-vitima/>. Acesso em: 04 dez. 2013.

SILVEIRA, Daniel; PINHEIRO, Flora. Idoso morre após receber trote sobre sequestro da filha em Vespasiano. TV Alterosa, Belo Horizonte, 02 fev. 2013. Notícias gerais. Disponível em: <http://www.em.com.br/app/noticia/gerais/2013/02/02/interna_gerais, 348044/idoso-morre-apos-receber-trote-sobre-sequestro-da-filha-em-vespasiano. shtml>. Acesso em: 28 agosto 2013.

THIBES, Fabiola. Os principais golpes aplicados em redes sociais. Disponível em: < http://www.psafe.com/blog/proteja-se-conheca-os-principais-golpes-aplicados-em-redes-sociais>. Acesso em: 04 dezembro 2013.

UOL. Serviço de Atendimento ao Consumidor. Fraudes na Internet. 2015. Disponível em: <https://sac.uol.com.br/info/cartilha/fraudes/sec2.jhtm>. Acesso em 14 set. 2015.

WHITTY, Monica T. Mass-Marketing Fraud: A Growing Concern. IEEE Security & Privacy, July-Aug. 2015, Vol.13(4), pp.84-87.

1. Graduado em Tecnologia em Processamento de Dados, Pós-Graduado em Engenharia de Software, mestre em Engenharia Biomédica.

2. Graduado em Administração de Empresas, e mestre em Gerenciamento de Sistemas de Informação, MBA MIT - Master Information Tecnology.

3. Graduado em Tecnologia em Processamento de Dados, Mestre Profissional em Engenharia de Software.

4. Doutora e Mestre em Comunicação e Semiótica, Graduada em Letras e especialista em Língüística Aplicada ao Ensino do Português.

5. Doutor em Engenharia Biomédica; Mestre em Tecnologia Ambiental; MBA em Tecnologia da Informação Aplicada à Gestão de Negócios; Especialista em Informática na Saúde; Tecnólogo em Informática; e Bacharel em Administração de Empresas. email: luizteruo@hotmail.com