Vidalina De Freitas

La gestión de riesgos es una parte esencial de la gestión estratégica de cualquier empresa. Es el proceso por el que las empresas tratan los riesgos relacionados con sus actividades, con el fin de obtener un beneficio sostenido en cada una de ellas y en su conjunto.

Una gestión de riesgos eficaz se centra en la identificación y tratamiento de los riesgos. Su objetivo es añadir el máximo valor sostenible a todas las actividades de la empresa.

La gestión de riesgos tiene que ser un proceso continuo y en constante desarrollo que se lleve a cabo en toda la empresa. Debe tratar metódicamente todos los riesgos que rodeen a las actividades pasadas, presentes y, sobre todo, futuras de la organización.

Así mismo, debe estar integrada en la cultura de la empresa con una política eficaz y un programa dirigido por la alta gerencia. Tiene que convertir la estrategia en objetivos tácticos y operacionales, asignando en toda la empresa responsabilidades, siendo cada gestor y cada empleado responsable de la gestión de riesgos como parte de la descripción de su trabajo.

Por último, respalda la responsabilidad, la medida y la recompensa del rendimiento, promoviendo así la eficiencia operacional a todos los niveles.

La metodología propuesta tiene como principal objetivo presentar las fases a seguir facilitando la gestión del riesgo en las Tecnologías de la Información y Comunicación (TIC’s) para el sector universitario en Venezuela, permitiendo el desarrollo de un plan de control de los principales riesgos y su planificación de las medidas adecuadas para mantenerlos bajo control.

Esta metodología está constituida por 4 fases que se presentan en la Figura 1. Estas fases están interrelacionadas y discriminadas por las actividades que debería realizar el responsable de la seguridad de la información de la comunidad académica o universidades, de manera de lograr el éxito del resguardo de los mismos. La metodología propuesta se basa en un enfoque racional para su desempeño y su perfeccionamiento en el tiempo, así como en la estructura del modelo de Deming (Ciclo de Deming), que persigue el mejoramiento continuo.

Figura 1

Propuesta de Metodología de Gestión de Seguridad de la Información

El objetivo y alcance de la gestión de riesgo debe estar claramente identificado, y se debe puntualizar cada uno de los siguientes elementos que serán objeto de estudio:

Tal como lo señala la norma ISO/IEC 27001:2005, se debe definir el alcance y los límites de un Sistema de Gestión de Riesgo (SGSI) en términos de las características del negocio, la organización, su ubicación, activos, tecnología e incluyendo los detalles y la justificación de cualquier exclusión del alcance.

Todo depende de la decisión que tome la alta gerencia. El alcance puede abarcar toda la organización, o parte de ella, un proceso o un sistema de información.

La definición del alcance debe incluir las interfaces y debe contemplar los intereses y dependencias del sistema con otras partes de la organización (Alexander, 2007).

Los activos de una organización son todas aquellas cosas a las que la empresa les da valor (O’Hehir, 2002). En ese mismo orden de ideas, debe existir una adecuada gestión de los activos para poder mantener una adecuada protección de los mismos en la empresa (Peltier, 2001).

Las categorías a utilizar en esta metodología para clasificar los activos se basan en ISO 17799:2005:

En la Tabla 1 se puede observar un ejemplo.

Tabla 1. Activos de Información y sus Respectivos Propietarios

| Activos de Información | Propietarios |

|---|---|

| 1.- Base de datos de Estudiantes | Dependencia, dirección o departamento de la universidad |

| 2.- Servidor de Base de Datos de Estudiantes | Dependencia, dirección o departamento de la universidad |

Fuente: Tomado y adaptado de Alexander (2007)

El proceso de identificación y tasación de activos debe realizarlo un grupo interdisciplinario compuesto por personas involucradas en los procesos y subprocesos que abarca el alcance del modelo. Los dueños o propietarios de los activos deben conformar este grupo multidisciplinario (Alexander, 2007). Se entiende como dueño o propietario de activo aquella persona, dependencia, dirección o departamento que tiene la responsabilidad por el control de la producción, el desarrollo, el mantenimiento, el uso y la seguridad de los activos en estudio.La cláusula 4.2.1 (d) (1) del ISO 27001:2005 exige que la empresa realice la tasación e identifique los propietarios. La tasación es un factor muy importante en gestión de la seguridad.

La tasación es la asignación de un valor que para la organización tiene el activo si llegara a dañarse, perderse o divulgarse, es decir, es la asignación en términos de la importancia, en cuanto a su confidencialidad, integridad y disponibilidad.

Para la tasación de los activos se puede utilizar la escala de Likert, donde el valor 1 significa “muy poco”, 2: poco, 3: medio, 4: alto y el nivel 5 “muy alto”. En este punto, se podría efectuar la siguiente pregunta: ¿Cómo la pérdida de un determinado activo afecta a la confidencialidad, integridad y disponibilidad? Otra podría ser: ¿Qué importancia tiene el activo para la organización, área, departamento o dirección? En la Tabla 2, se observa la asignación de valores de los activos en cuanto a su confidencialidad, integridad y disponibilidad. El campo Total se obtiene de la suma de los puntos asignados al activo dividido entre 3.

Tabla 2

Tasación de activos de información

| Activos de Información | Confidencialidad |

Integridad |

Disponibilidad |

Total |

|---|---|---|---|---|

| Base de datos de Estudiantes | 2 |

5 |

5 |

4 |

| Servidor de Base de datos de Estudiante | 5 |

5 |

4 |

5 |

| Copias de respaldo | 5 |

5 |

3 |

4 |

| Equipo de cómputo | 1 |

1 |

4 |

2 |

Fuente: Tomado y adaptado de Alexander (2007)

• Determinar el Nivel Actual de Seguridad de las TIC’s en la Comunidad Académica o UniversidadEl nivel de seguridad representa el grado de avance o despliegue de las iniciativas de seguridad respecto a un objetivo marcado.

Es importante conocer donde se encuentra la universidad, en cuanto al nivel de seguridad. No se puede hacer una buena gestión si se desconoce qué se tiene que gestionar. El grado de importancia que la organización le da a la seguridad está relacionado con el nivel de madurez que posee.

El nivel de Madurez es requerido para que la organización pueda saber qué grado de discernimiento ha alcanzado, donde está respecto a los estándares internacionales y, de esa manera poder decidir hasta donde quiere llegar.

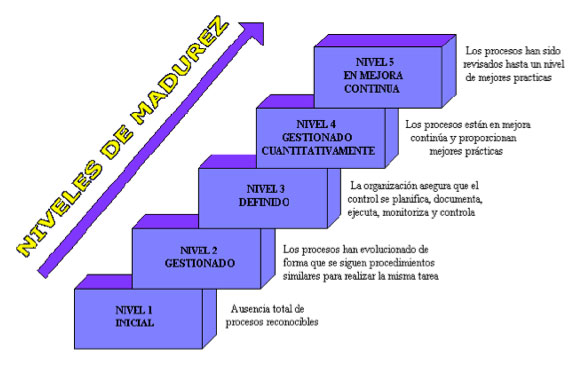

Esta metodología está relacionada con el nivel de madurez definido por Cobit basado en la metodología CMM.

Por lo que esta metodología propone llevar a cabo un análisis relativo a la seguridad de la información para identificar el grado de vulnerabilidad y determinar los aspectos de mejora a ser llevados a cabo en la organización con el objeto de reducir sus riesgos.

Esta fase contempla la ubicación del nivel de madurez de la Comunidad Académica o Universidad en uno de los cinco niveles, tal como se puede apreciar en la Figura 2.

Figura 2

Nivel de Madurez

En la Tabla 3, se presenta un resumen de las actividades que se realizan en cada una de estas fases y las metas a la que se debe llegar.

Tabla 3

Actividades y metas de los niveles de madurez

Nivel de Madurez |

Características |

Metas |

|---|---|---|

Nivel 1: Inicial Existencia de controles de manera informal y se actúa de forma reactiva. El éxito de la seguridad depende del talento de las personas involucradas en su mantenimiento |

|

|

Nivel 2: Gestionado Existencia de procesos básicos de gestión de la seguridad de la información. Los controles existentes hacen que se puedan detectar posibles incidentes de seguridad |

|

|

Nivel 3: Definido Existencia de sistema de gestión de seguridad de la información documentado y estandarizado. Todos los controles son documentados, aprobados, implementados, probados y actualizados |

|

|

Nivel 4: Gestionado Cuantitativamente La organización realiza auditorias de sistemas de gestión de seguridad de la información (SGSI, ISO 27001:2005) y recolecta métricas para establecer la efectividad de los controles |

|

|

| Nivel 5: En mejora Continua Existe una mejora continua del sistema de gestión de seguridad de la información, basada en la realimentación cuantitativa y cualitativa de las auditorias al sistema de seguridad de la información |

|

|

Fuente: Tomado y adaptado de Areiza, Barrientos, Rincón y Lalinde (2005)

Revisar el nivel de madurez en que se encuentra la organización, permite establecer el grado de seguridad en que se está protegiendo los activos de información (tantos físicos como lógicos), para, a partir de allí, poder tomar decisiones respecto a las acciones que se han de emprender y de esa manera poder evitar o responder a los posibles incidentes de la seguridad de la información a los que podrían estar expuestos.

Por lo que la Comunidad Académica o Universidad al evaluar un área, un proceso o toda la organización, obtiene un resultado dentro de este nivel de seguridad. Si la empresa se encuentra en los niveles bajos, es recomendable que planifique pasar de nivel en nivel, en vez de querer llegar en un solo paso al Nivel 5.

• Determinar el Nivel deseado de Seguridad en la Comunidad Académica o UniversidadLuego de haber realizado un análisis del nivel en que se encuentra la organización, el área, departamento o dirección en los aspectos administrativos, organizacionales y humanos, relacionados al nivel de seguridad de la información, es necesario que el responsable junto con la directiva (Directores, Jefes de departamentos involucrados), definan el nivel, considerado en el punto anterior, al cual desean llevar al área, proceso u organización en estudio (en cuanto a seguridad se refiere).

El modelo presentado en la sección anterior permite que una organización pueda escoger el grado de madurez al que desea llegar, una vez que haya realizado la evaluación de los procesos de tecnología de la empresa, ubicándose en un determinado nivel de madurez.

Para ello, deberá llevar a cabo las metas establecidas (Ver Tabla 3) en el nivel donde se encuentra, luego las del siguiente nivel, y así hasta que llegue a las metas establecidas en el nivel al cual desea llegar.

La fase de planeación del proceso de gestión de riesgos, es una de las etapas más importantes, ya que en la misma se definen aspectos como: el personal, recursos a utilizar, la programación de las actividades y el presupuesto que se requiere para poder cumplir con los objetivos y el alcance definido en la fase anterior. Este punto es de suma importancia para la organización, y en particular para las universidades ya que su presupuesto lo deben prever con un año de antelación.

• Mapa de Actividades

El mapa de actividades es una guía, orientación y/o recomendación para el responsable de llevar a cabo la gestión de riesgo de la información. Para ello se debe tomar en cuenta los procedimientos y la asignación de actividades que permitirán determinar el flujo de procesos el cual constituirá el plan de trabajo. En este punto se determinan las actividades pero no las iteraciones o formas de abordar las mismas. Se puede hacer uso del diagrama de Gantt.

Se deben tomar en cuenta para la realización del mismo, tiempo total necesario para la culminación de la gestión de riesgo, esfuerzo requerido, costo monetario, cantidad de personas necesarias, perfiles y habilidades necesarias. Al finalizar el mapa de actividades se podrá tener una visión clara del desarrollo de la gestión de riesgos.

• Asignar Recursos

La asignación de recursos contempla los recursos humanos, equipos y materiales que se necesitan para el desarrollo del sistema de gestión de riesgos.

En esta fase se procede a llevar a cabo el proceso de gestión de riesgo.

• Identificar las Amenazas y Vulnerabilidades

Los activos de información están expuestos a múltiples formas de amenazas. Una amenaza puede causar un incidente no deseado que genera daño a la organización y sus activos (Alexander, 2007), o existencia de algún mecanismo, que activado, permite explotar una vulnerabilidad.

Es importante clasificar las amenazas por su naturaleza, para de esa manera facilitar su ubicación. Las amenazas se pueden clasificar en (Alexander, 2007):

Las amenazas se pueden originar por eventos o fuentes accidentales o intencionales.

Para cada activo, se deben identificar las distintas amenazas que lo pudieran afectar, y se debe medir la posibilidad de su ocurrencia. Se recomienda usar la escala de Likert, donde el valor 1 significa muy bajo, 2: bajo, 3: medio, 4: alto y el nivel 5: muy alto.

Una vulnerabilidad es una debilidad de seguridad asociada a los activos de información, en otras palabras, es una condición que permite que una amenaza afecte un activo. Por lo que, una vulnerabilidad es un estado que le permite a una amenaza producir un daño sobre la organización.

Las vulnerabilidades se pueden clasificar en (Alexander, 2007):

Para que una amenaza pueda causar daño a un activo de información, tendría que explotar alguna vulnerabilidad del sistema, aplicación o servicio usados por la organización.

Una vez que se identifiquen las vulnerabilidades, para cada una de ellas, se debe evaluar la posibilidad de que sean explotadas por la amenaza. En este punto se puede hacer uso de la escala de Likert.

• Calcular Amenazas y Vulnerabilidades

Una vez que se han identificado las amenazas y vulnerabilidades, se procederá a calcular la probabilidad que se pueda presentar conjuntamente y causar un riesgo. El riesgo es la probabilidad que una amenaza pueda explotar una vulnerabilidad en particular (Peltier, 2001). Se recomienda hacer uso de la escala de Likert. El campo Total se obtiene de la multiplicación de la probabilidad de la amenaza y su correspondiente vulnerabilidad. Ver Tabla 4. De esta manera se puede priorizar dichos eventos para poderlos controlar.

Tabla 4. Cálculo de Amenazas y Vulnerabilidades

| Activos | Amenazas | Probabilidad Ocurrencia |

Vulnerabilidad | Posible Explotación de Vulnerabilidad | Total |

|---|---|---|---|---|---|

A |

AMZ BCZ |

5 2 5 |

V1 V2 V3 |

3 4 4 |

15 |

• Analizar el Riesgo

Con el análisis del riesgo se pretende identificar y calcular los riesgos basados en la identificación de los activos, en el cálculo de las amenazas y sus vulnerabilidades.

Existen diferentes maneras de relacionar los valores asignados a los activos y aquellos asignados a las vulnerabilidades y amenazas para así obtener mediciones de riesgo (Sheffi, 2005). La organización debe decidir qué método va a usar para hacer el cálculo del riesgo. El método aquí recomendado provee un medio para poder priorizar los riesgos e identificar aquellos otros riesgos que son más problemáticos para la organización.

Esta metodología propone, para el cálculo del riesgo, el método que se puede apreciar en la Tabla 5.

Tabla 5

Método para el Cálculo del Riesgo

| Activos | Amenaza | Impacto de la Amenaza | Posibilidad de Ocurrencia | Medición del Riesgo | Priorización |

|---|---|---|---|---|---|

A |

AMZ |

5 |

3 |

15 |

2 |

A |

BCZ |

4 |

5 |

20 |

1 |

B |

BMZ |

4 |

2 |

8 |

4 |

B |

AMZ |

3 |

4 |

12 |

5 |

C |

CCC |

3 |

4 |

12 |

5 |

D |

DDD |

2 |

5 |

10 |

3 |

Fuente: Tomado y adaptado de Alexander (2007)

Este método relaciona los factores del impacto económico de la amenaza o importancia para la empresa, dirección, área o departamento, y la probabilidad de ocurrencia de la amenaza, utilizando la escala de Likert. Luego se utiliza la misma escala para medir la posibilidad de ocurrencia de la amenaza. Posteriormente se calcula la medición del riesgo, multiplicando los valores obtenidos del impacto económico o importancia para la empresa de la amenaza. Por último, las amenazas pueden ser priorizadas en orden, con base en su factor de exposición de riesgo, tal como lo recomienda la ISO 27001:2005, cláusula 4.2.1 (e) (Alexander, 2007).

• Evaluar el Riesgo

Una vez que se ha realizado el cálculo del riesgo de todos los activos pertenecientes a la organización, área, dirección o departamento (de acuerdo al alcance definido), se procederá a determinar cuáles son las amenazas cuyos riesgos son los más significativos. Por lo que se deberá preparar una escala que permita medir los niveles de riesgo. Se propone usar los siguientes criterios (Alexander, 2007):

Con estos criterios se prepara unos datos, tal como se muestra en la Tabla 6, utilizando la escala de Likert, con la finalidad determinar los grados de importancia que representan las amenazas para la empresa. El campo Total se obtiene de la suma de los campos criterios para evaluar la importancia de riesgo, dividido entre 4.

Tabla 6

Escala de riesgo para evaluar su importancia

Riesgo |

Criterios para Evaluar la Importancia del Riesgo |

|||||

|---|---|---|---|---|---|---|

Activos |

Amenazas |

Impacto Económico |

Tiempo de recuperación |

Probabilidad de Ocurrencia |

Probabilidad de interrumpir actividades |

Total |

A |

AAA |

5 |

3 |

3 |

1 |

3 |

B |

BBB |

3 |

1 |

2 |

5 |

3 |

C |

CCC |

4 |

3 |

4 |

3 |

4 |

D |

DDD |

4 |

2 |

5 |

4 |

4 |

Fuente: Tomado y adaptado de Alexander (2007)

Una vez identificado los niveles de riesgo para aquellos activos cuyos niveles y estimación de daño se consideren altos, se requiere que la Universidad tome acción, y por ende, deben estar sujetos al tratamiento de inseguridad y al proceso de toma de decisión de la gerencia. El resto, es decir, los considerados aceptables, se pueden tomar como parte del trabajo cotidiano. Por lo que no requeriría realizar ninguna acción.

• Tratar el Riesgo

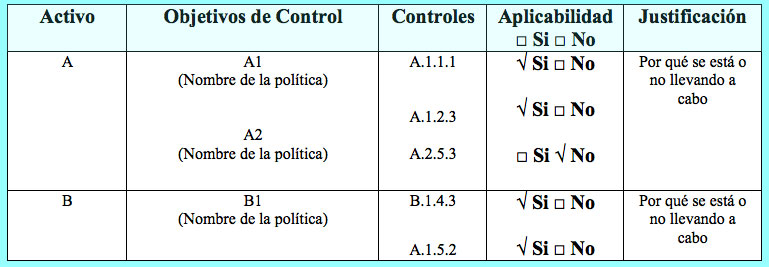

Ya realizado el análisis y evaluación de riesgo, se debe decidir cuáles son las acciones que se han de tomar respectos a estos activos que están sujetos a probabilidad de ser atacados. Estos riesgos, de acuerdo a ISO 27001:2005, se pueden manejar aplicando controles para la detección y prevención, y de esa manera reducir la inseguridad (ver Tabla 7). Esta decisión se debe basar en el análisis de la precisión y la confidencialidad de la información y de la visualización del grado de pérdida que se está dispuesto a aceptar. Por lo que esta decisión debe considerar el nivel del grado de madurez que la organización definió alcanzar.

Por lo que, para cada uno de los activos que se decidió mitigar (o reducir) el riesgo, se debe escoger los controles de acuerdo a ISO 27001, Anexo A. De allí se obtiene el control y las actividades a realizar para ello. Posteriormente, se debe proceder establecer la fecha probable de culminación de cada actividad y el responsable que lo realizará.

Tabla 7

Plan de Tratamiento del Riesgo

| Áreas | Actividades | Control | Activo | Fecha de Culminación | Responsable |

|---|---|---|---|---|---|

| Nombre del área, dirección, departamento o instancia responsable del activo | A1 A2 A3 B1 |

A.8.1.1 A.8.2.3 A.8.1.2 A.8.2.3 A.11.5.3 |

A |

dd/mm/aa dd/mm/aa |

Nombre de la persona, área, dirección, departamento o instancia |

Fuente: Tomado y adaptado de Alexander (2007)

• Transferir el Riesgo

Esta etapa se lleva a cabo cuando la empresa ha considerado que es difícil reducir o controlar el riesgo a un nivel aceptable. Por lo que esta alternativa lleva a transferir a un tercero para que maneje los activos o procesos críticos, en la medida en que tengan la posibilidad de hacerlo, como por ejemplo una empresa aseguradora, una consultora.

Constantemente será necesario verificar la conveniencia, adecuación y eficacia del SGSI en la organización. Por ende, se deben tomar indicadores de rendimiento que permita ponderar los objetivos establecidos, medir la eficacia de esos objetivos en la organización y la eficiencia.

Es propicio recordar que la revisión de los riesgos debe tomar el cuenta el nivel que la organización, área, departamento o dirección, haya definido como el deseado, considerando los pasos a seguir hasta llegar al nivel denominado “en mejora continua”.

• Revisar el Sistema de Gestión de la Seguridad de la Información (SGSI)

Considerando que las organizaciones son dinámicas, tanto el análisis como la evaluación del riesgo, deben ser revisados con regularidad con la finalidad de detectar posibles modificaciones, ya que las tareas, tecnologías y personas de la Comunidad Académica o Universidad pueden afectar los riesgos valorados en un momento determinado. Estas modificaciones pueden venir de diferentes fuentes que pueden hacer que aparezcan nuevos riesgos en la Comunidad Académica o Universidad. En esta fase es muy importante la realización de la auditoria del SGSI, ya que con ello permitirá evaluar, corregir y aplicar nuevas políticas de seguridad de ser necesario.

• Mejorar el SGSI

En esta etapa se deben realizar las acciones preventivas y correctivas, basados en las auditoras internas y revisiones del SGSI o cualquier otra información relevante para permitir la continua mejora del SGSI.

Para llevar a cabo el plan de mejora, se debe tener un registro de los últimos controles establecidos, tal como lo exige ISO 27001:2005. Para ello, es apropiado realizar una tabla con la declaración de aplicabilidad, tal como se visualiza en la Tabla 8. Esto permitirá revaluar cada uno de los controles que se están aplicando a los activos y de esa manera poder mejorarlos.

Tabla 8. Declaración de aplicabilidad

Fuente: Tomado y adaptado de Alexander (2007)

Vol. 31 (1) 2010

[Índice]